Active Directory List Object mode

Каждый объект, хранящийся в Active Directory (пользователь, группа, организационная единица и т.п.) имеет свои собственные разрешения доступа. С помощью этих разрешений администратор домена может делегировать права на управление пользователями, группами или компьютерами любому пользователю, например чтобы освободиться от выполнения рутинных задач. Одной из проблем делегирования является необходимость сделать хранящиеся в AD данные видимыми только для тех пользователей, которым это необходимо для работы и скрыть от всех остальных. О том, как это можно сделать и пойдет сегодня речь.

Начнем с того, что в AD есть встроенная группа Authenticated Users (Прошедшие проверку), в которую входят все пользователи, успешно прошедшие процедуру аутентификации в домене. По умолчанию для группы Authenticated Users предоставляется разрешение на просмотр всех организационных единицах (OU) в домене. Проще говоря, любой пользователь домена, имеющий доступ к оснастке Active Directory Users and Computers (ADUC) или к любому другому инструменту для доступа к AD может беспрепятственно просматривать содержимое любой OU.

Для примера возьмем OU Employees, в которой находится дочерняя OU Security. Об этой OU обычным пользователям знать необязательно, поэтому ее необходимо скрыть.

Для перехода к свойствам Employees правым щелчком мыши откроем контекстное меню и выберем пункт Properties.

Затем в свойствах OU перейдем на вкладку Security и посмотрим текущие настройки безопасности. Как видите, у группы Authenticated Users есть разрешение на чтение (Read) для данной организационной единицы.

Примечание. Для отображения вкладки «Security» необходимо в меню «View» включить опцию «Advanced features».

По кнопке «Advanced» перейдем к расширенным настройкам безопасности. Для более детального просмотра всех разрешения для группы Authenticated Users выделим ее и нажмем Edit.

Как видите, в базовое разрешение Read входит разрешение List Contents, которое и дает пользователю возможность просматривать содержимое OU вне зависимости от того, есть у него разрешения на дочерние объекты или нет.

Здесь надо уточнить, что при отсутствии у пользователя прав доступа к объекту оснастка ADUC не сможет корректно отобразить тип объекта и покажет его как неизвестный (Unknown). Поэтому, если у группы Authenticated Users отобрать права на чтение OU Security, то получится несколько неприглядная 🙂 картина.

Дело в том, что по умолчанию служба AD не рассматривает разрешения для объектов, расположенных внутри контейнера (напр. OU) к которому обращается пользователь. И если у пользователя есть разрешение List Contents, то ему доступно для просмотра все содержимое контейнера.

Исправить положение и скрыть от пользователя объекты, к которым у него нет доступа, можно с помощью режима List Object (List Object Mode). Если активировать List Object Mode, то прежде чем возвратить пользователю список объектов, служба AD проверит разрешения для каждого дочернего объекта и покажет только те, на которые у него есть необходимые разрешения.

Включение List Object Mode

Перед тем, как приступить к настройке, следует знать что:

• Включение List Object Mode осуществляется для всего леса. Активировать List Object Mode для отдельного домена или группы доменов невозможно;

Активировать List Object Mode для отдельного домена или группы доменов невозможно;

• Для включения List Object Mode необходимы полномочия уровня Enterprise Admin.

Включение List Object Mode осуществляется путем изменения одного из свойств объекта Directory Services в разделе конфигурации AD. Для этого запускаем редактор ADSIEdit, в поле «Select a well known Naming Context» выбираем «Configuration» и жмем OK.

Переходим в раздел CN=Configuration -> CN=Services -> CN=Windows NT, кликаем правой кнопкой по CN=Directory Service и в контекстном меню выбираем Properties.

Затем находим свойство dsHeuristics и задаем его значение равное 001.

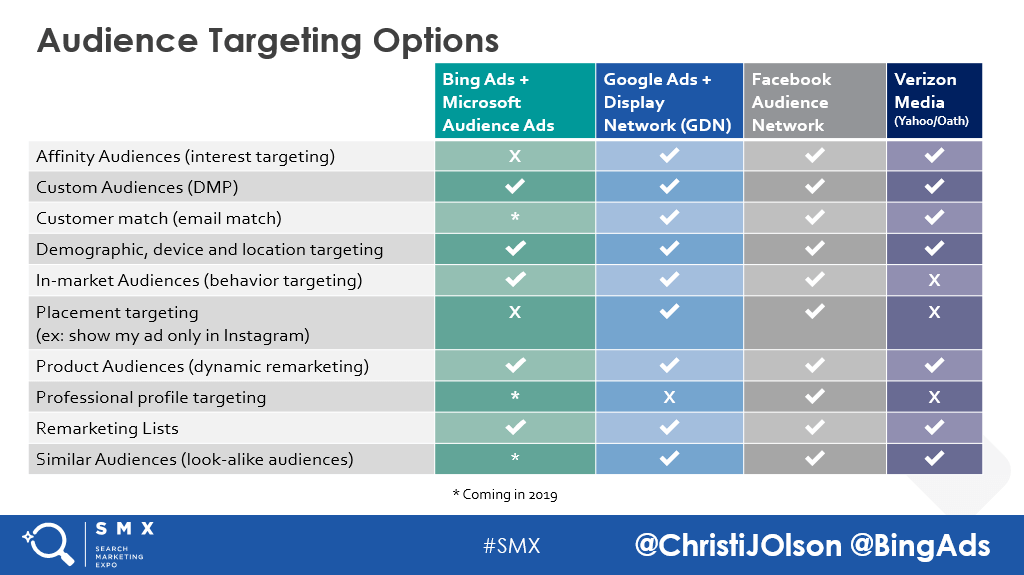

После включения List Object Mode доступ к объектам в AD регулируется сочетанием разрешений List content и List object на родительском и на дочернем объектах. Возможны следующие сочетания:

Возможны следующие сочетания:

| Родительский контейнер | Дочерние объекты | Результат |

|---|---|---|

| List Contents и List Object | отсутствует | Доступен родительский контейнер доступен и все его содержимое, вне зависимости от наличия разрешений на дочерние объекты |

| List Object | List Object | Доступен родительский контейнер и дочерние объекты, на которые у пользователя имеется разрешение List Object |

| List Contents | отсутствует | Отсутствует доступ к родительскому контейнеру, но можно просматривать дочерние объекты |

| отсутствует | отсутствует | Отсутствует доступ к родительскому контейнеру и дочерним объектам |

Так в нашем примере для группы Authenticated Users произведем следующие изменения: у OU Employees уберем разрешение List Contents оставив List Object, а также уберем разрешение List Object для OU Security . После этого обычные пользователи, открыв OU Employees просто не увидят OU Security.

После этого обычные пользователи, открыв OU Employees просто не увидят OU Security.

И еще одна тонкость, без которой включение List Object Mode не произведет должного эффекта. Если открыть расширенные свойства безопасности для OU Employees, то в них можно найти группу Pre-Windows 2000 Compatible Access, которая имеет права List Contents.

Это встроенная (BuiltIn) группа безопасности, предназначенная для обеспечения совместимости с устаревшими ОС Windows.

Для нормальной работы List Object Mode необходимо открыть свойства этой группы и удалить из ее членов группу Authenticated Users.

В завершение напомню, что изменения в Active Directory могут привести к непредсказуемым последствиям, поэтому перед применением в производственной среде их желательно протестировать в тестовом окружении.

Служба Windows Active Directory: что это простыми словами

Службы Active Directory (AD) — решение от компании Microsoft позволяющее объединить различные объекты сети (компьютеры, сервера, принтера, различные сервисы) в единую систему. В данном случае AD выступают в роли каталога (базы данных), в котором хранится информация о пользователях, ПК, серверах, сетевых и периферийных устройствах.

В данном случае AD выступают в роли каталога (базы данных), в котором хранится информация о пользователях, ПК, серверах, сетевых и периферийных устройствах.

Для реализации данного решения, необходим специальный сервер — контроллер домена. Именно он будет выполнять функции аутентификации пользователей и устройств в сети, а также выступать в качестве хранилища базы данных. При попытке использовать любой из объектов (ПК, сервер, принтер) сети, выполняется обращение к контроллеру домена, который либо разрешает это действие (есть необходимые права), либо блокирует его.

Давайте разберемся в возможностях Active Directory, а также особенностях реализации, необходимых для надежной работы.

Единая точка аутентификации

Поскольку контроллер домена Active Directory хранит всю информацию об инфраструктуре и пользователях, вы легко можете использовать его для входа систему. Так, все данные пользователей (логины и пароли) хранятся в единой базе данных, что существенно упрощает работу с ними. При авторизации все компьютеры обращаются к этой базе данных, благодаря чему вносимые изменения будут применены ко всем компьютерам сети. Также с помощью AD реализуются политики безопасности, благодаря котором можно ограничить (либо разрешить) доступ к определенным серверам.

При авторизации все компьютеры обращаются к этой базе данных, благодаря чему вносимые изменения будут применены ко всем компьютерам сети. Также с помощью AD реализуются политики безопасности, благодаря котором можно ограничить (либо разрешить) доступ к определенным серверам.

Удобное управление политиками

С помощью Active Directory можно поделить компьютеры на различные рабочие группы (организационные подразделения). Это существенно упрощает использование инфраструктуры в двух случаях:

- Изменение существующих настроек группы. Поскольку настройки хранятся в единой базе данных, при их модификации, они будут применены для всех компьютеров, относящихся к этой группе.

- Добавление нового пользователя. Он автоматически получает установленные для его группы настройки, что существенно ускоряет создание новой учетной записи.

В зависимости от пользователя (учетной записи, которая используется) и его группы можно ввести ограничение на использование функционала операционной системы. Например, вы можете ограничить установку приложений всем кроме администраторов.

Например, вы можете ограничить установку приложений всем кроме администраторов.

Безопасность

Службы Active Directory существенно увеличивают защиту корпоративной сети. Так, все данные (учетные записи) хранятся на контроллерах доступа, которые защищены от внешнего доступа. Кроме того, для аутентификации в AD используется протокол Kerberos (протокол для взаимной аутентификации клиента и сервера перед установкой соединения, в нем учтена перехвата и модификации пакетов, что повышает его надежность), который значительно безопаснее аналога в рабочих группах.

Удобный обмен файлами

С помощью AD достаточно легко реализуется технология Distributed File System (DFS), которая используется для управления файлами. Фактически, это распределенная сеть для хранения файлов — физически они располагаются на нескольких серверах, но логически находятся в одном месте.

Это удобная функция, позволяющая масштабировать существующую инфраструктуру, добавляя новые сервера, а не заменяя ими старые.

Интеграция сервисов и оборудования

Службы Active Directory позволяют организовать все оборудование и сервисы в единую систему. Например, присутствует поддержка стандарта LDAP (протокол для доступа к службе каталогов X.500), который позволяет работать с почтовыми и прокси серверами (Exchange Server и ISA Server соответственно). Поддерживаются не только продукты Microsoft, но и сторонние решения:

- IP-телефония;

- 1С;

- шлюз удаленных рабочих столов (Remote Desktop Gateway).

Стоит отметить, возможность интеграции с Windows Server используя протокол RADIUS. Благодаря которому можно использовать VPN подключение для работы вне офиса.

Особенности Active Directory

Active Directory является центральным узлом инфраструктуры предприятия, поэтому в случае его отказа все ПК и сервера будут недоступны. Поэтому можно выделить несколько основных пунктов, позволяющих обеспечить бесперебойное круглосуточное функционирование системы.

Наличие дублирующего контроллера доменов

Вся база данных хранится на контроллере доменов Active Directory, поэтому при его отказе, вся система будет недоступна. Для обеспечения отказоустойчивости следует развернуть 1 или более дублирующих контроллеров доменов и настроить автоматическую репликацию всех изменений. В данном случае, при выходе из строя одного из контроллеров работоспособность сети не нарушается, ведь оставшиеся продолжают работать.

Регулярные бэкапы

Надежная система резервного копирования позволяет быстро восстановить работоспособность сервера. При использовании одного контроллера доменов резервное копирование не позволяет избежать простоя, но значительно снижает временные затраты на восстановление сервера.

Отличным решением будет использование и резервного копирования, и дублирующего контроллера доменов. В It-lite используется оба решения, что позволяет гарантировать высокую надежность системы.

Внедрение Active Directory

Как видим, работоспособность служб AD влияет на возможность использовать всю IT-инфраструктуру компании. Поэтому рациональнее обратиться к квалифицированным специалистам, что позволит достичь максимальной надежности. Наши сотрудники обладают большим опытом работы с Active Directory (службы используются внутри компании) и оказывают услуги по внедрению (разработке с нуля), настройке и поддержке AD. Кроме того, специалисты IT-Lite могут выполнить миграцию со старых версий Active Directory на новые.

Azure Active Directory | Microsoft Azure

Перейти к основному содержанию

Войти

Помогите защитить своих пользователей и данные

Azure Active Directory (Azure AD), часть Microsoft Entra, представляет собой корпоративную службу идентификации, которая обеспечивает единый вход, многофакторную проверку подлинности и условный доступ для защиты от 99,9 % кибератак.

Microsoft была признана Gartner® лидером Magic Quadrant™ за ноябрь 2021 года в области управления доступом.

Единый вход упрощает доступ к вашим приложениям из любого места

Условный доступ и многофакторная аутентификация помогают защитить данные

Единая плоскость управления идентификацией обеспечивает полную видимость и контроль вашей среды

Управление гарантирует, что нужные люди имеют доступ к нужным ресурсам , и только когда им это нужно

Получите безопасный, адаптивный доступ

Помогите защитить доступ к ресурсам и данным с помощью надежной проверки подлинности и политик адаптивного доступа с учетом рисков без ущерба для удобства пользователей.

Узнайте больше об условном доступе Узнайте больше о защите личных данных Подробнее об аутентификации без пароля

Предлагайте беспроблемный пользовательский опыт

Обеспечьте быстрый и простой вход в систему, чтобы повысить продуктивность работы ваших пользователей, сократить время на управление паролями и свести к минимуму трения.

Узнайте больше о едином входе Узнайте больше о самообслуживании пользователей

Единое управление идентификацией

Централизованно управляйте всеми своими удостоверениями и доступом к своим приложениям, независимо от того, находятся ли они в облаке или локально, чтобы улучшить видимость и контроль.

Узнайте больше о гибридной идентичности Узнайте больше об управлении внешними удостоверениями

Упрощение управления идентификацией

Помогите обеспечить, чтобы только авторизованные пользователи имели доступ к приложениям и данным для пользователей и администраторов с помощью эффективного автоматизированного управления идентификацией.

Узнайте больше об управлении идентификацией

Унифицируйте управление инфраструктурой идентификации

Упростите процесс управления и обеспечения безопасности всей вашей инфраструктуры идентификации, включая Azure AD, с помощью центра администрирования Microsoft Entra.

Перейти в центр администрирования

Комплексная безопасность и соответствие требованиям, встроенные

Найдите вариант ценообразования, который соответствует вашим потребностям

Azure Active Directory доступен в четырех выпусках: один бесплатный, один включен в подписку на Microsoft 365 и два плана премиум-класса для расширенных корпоративных требований, защиты от угроз и управления.

См. цены на Azure AD Посмотреть другие варианты ценообразования

Начните работу с бесплатной учетной записью Azure

Начать бесплатно. Получите кредит в размере 200 долларов США, который можно использовать в течение 30 дней. Пока у вас есть кредит, вы можете бесплатно пользоваться многими из наших самых популярных услуг, а также бесплатно пользоваться более чем 55 другими услугами, которые всегда бесплатны.

После получения кредита перейдите к с оплатой по факту использования , чтобы продолжить работу с теми же бесплатными услугами. Платите, только если вы используете больше, чем ваши бесплатные ежемесячные суммы.

Через 12 месяцев вы продолжите пользоваться более чем 55 бесплатными услугами — и по-прежнему будете платить только за то, что вы используете сверх ежемесячного количества бесплатных услуг.

Нам доверяют компании всех размеров и отраслей

Walmart использует облако

Walmart объединилась с Microsoft, чтобы преобразовать свои операции в цифровую форму, расширить возможности сотрудников с помощью простых в использовании технологий и сделать покупки быстрее и проще для миллионов клиентов по всему миру.

Читать историю

«Мы упростили себе жизнь, внедрив Azure Active Directory — мы сэкономили время и деньги, улучшили работу сотрудников и повысили безопасность всей нашей экосистемы SaaS».

Марк Льюис, архитектор инфраструктуры, ASOS

а

«У нас было четыре недели, чтобы ускорить университетское решение для удаленной работы… Использование Azure AD сыграло огромную роль в достижении этой цели. Это намного удобнее для пользователей и намного мощнее с точки зрения того, что мы можем сделать с безопасностью».

Крейг Черчворд, технический специалист Даремского университета

я

«Внедрение Azure AD привело к созданию центрального репозитория удостоверений для каждого из наших сотрудников, подрядчиков и гостей, доступного по всему миру».

Пол Райан, директор по информационным технологиям, Kohler

Читать историю

1

«Такие функции, как Azure Active Directory Application Proxy, были просто феноменальными с точки зрения того, что мы могли сделать для защиты удаленной рабочей силы. Мы были в пути. Мы только ускорили рост».

Аршаад Смайл, руководитель отдела Office 365 и облачной безопасности Standard Bank of South Africa

Читать историю

.

«Включение подхода с нулевым доверием с надежной аутентификацией Azure Active Directory и управлением конечными точками с помощью Microsoft Endpoint Manager обеспечивает высокий уровень безопасности и соответствия требованиям DCCT».

Джейк Райт, старший специалист по работе с клиентами, Bam Boom Cloud

Читать историю

Назад к вкладкам

Ресурсы и документация Azure Active Directory

Обзор Azure AD

Microsoft Entra

Блог удостоверений Azure AD

Техническое описание Azure AD

Что такое Azure AD?

Идентификация для инфраструктуры как услуги (IaaS)

Передовые методы управления удостоверениями и доступом

Что такое управляемые удостоверения для ресурсов Azure?

Доменные службы Azure AD

Айдентика для разработчиков

Что такое платформа Microsoft Identity?

Документация Microsoft Graph

Блог стандартов идентификации

Блог стандартов айдентики

Часто задаваемые вопросы об Azure Active Directory

|

Azure AD является частью Microsoft Entra, нового семейства продуктов для мультиоблачных решений для идентификации и доступа.

Будьте в курсе последних событий, читая ежемесячные обновления или просматривая объявления о продуктах в блоге идентификации Azure Active Directory.

Мы гарантируем доступность служб Azure Active Directory Premium на уровне не менее 99,99 %. См. полное соглашение об уровне обслуживания.

Условный доступ — это возможность Azure AD, которая позволяет автоматизировать управление доступом на основе определенных пользовательских условий. Политики условного доступа применяются после завершения проверки подлинности первого фактора. Он не предназначен для защиты первой линии от таких сценариев, как атаки типа «отказ в обслуживании» (DoS), но использует сигналы этих событий для определения доступа.

Внедрите единый вход в свою гибридную среду, внедрив облачную аутентификацию, например синхронизацию хэшей паролей.

С уровнями Azure AD Premium вы также получаете возможность мониторинга работоспособности локальной инфраструктуры удостоверений и служб синхронизации.

С уровнями Azure AD Premium вы также получаете возможность мониторинга работоспособности локальной инфраструктуры удостоверений и служб синхронизации.Azure AD — это встроенное решение для управления удостоверениями в Microsoft 365 и Azure. Добавьте и настройте любое приложение с помощью Azure AD, чтобы централизовать управление идентификацией и доступом и повысить безопасность вашей среды. Настройте единый вход и автоматическую подготовку в зависимости от возможностей вашего приложения и ваших предпочтений. Узнайте, как настроить единый вход для приложения, не относящегося к галерее, и как использовать SCIM для автоматической инициализации пользователей и групп.

Да. Azure AD поддерживает несколько стандартизированных протоколов проверки подлинности и авторизации, включая SAML 2.0, OpenID Connect, OAuth 2.0 и WS-Federation. Он также поддерживает хранилище паролей и возможности автоматического входа для приложений, поддерживающих только аутентификацию на основе форм.

Узнайте больше о сценариях и протоколах аутентификации, а также о едином входе для приложений.

Узнайте больше о сценариях и протоколах аутентификации, а также о едином входе для приложений.

Когда будете готовы — давайте настроим бесплатную учетную запись Azure.

Попробуйте Azure AD бесплатно

Список объектовActive Directory — Windows Active Directory

Что такое объекты в Active Directory ? Объекты в Active Directory (AD) — это сущности, представляющие ресурсы, присутствующие в сети AD. Этими ресурсами могут быть пользователи, компьютеры, принтеры, контактные лица, которые могут быть поставщиками для организации, и многое другое. Объекты AD характеризуются набором информации. Каждая часть информации называется атрибутом объекта AD. Например, объект пользователя в AD содержит такие атрибуты, как имя, отчество, руководитель, которому они подчиняются, и другие. Атрибуты, которые содержит объект AD, определяются схемой AD. Схема содержит классы объектов, которые определяют типы объектов AD и обязательные атрибуты, которые они должны иметь. Вы можете узнать больше о классах объектов AD здесь.

Каждая часть информации называется атрибутом объекта AD. Например, объект пользователя в AD содержит такие атрибуты, как имя, отчество, руководитель, которому они подчиняются, и другие. Атрибуты, которые содержит объект AD, определяются схемой AD. Схема содержит классы объектов, которые определяют типы объектов AD и обязательные атрибуты, которые они должны иметь. Вы можете узнать больше о классах объектов AD здесь.

В сети AD присутствуют два типа объектов:

- Объекты-контейнеры

- Контейнерные объекты

7 объекты AD внутри них. Организационные единицы (OU) и группы классифицируются как объекты-контейнеры.

Конечные объекты: Конечные объекты — это объекты AD, которые не могут содержать в себе другие объекты. Компьютеры, пользователи и принтеры — все это примеры листовых объектов.

Распространенный вопрос: «Сколько объектов в Active Directory?» Это неоднозначный вопрос, поскольку может быть два возможных значения:

Сколько типов объектов существует в Active Directory?

Сколько объектов AD может быть в сети AD?

Итак, правильный вопрос: сколько типов объектов в AD?

Ответ на этот вопрос заключается в том, что в Active Directory существует 12 типов объектов. Вот полный список объектов AD и характеристики этих объектов AD.

Список объектов AD:Ниже приведен список объектов в Active Directory

- Объект «Пользователь»

- Объект «Контакт»

- Объект «Принтер»

- Объект «Компьютер»

- Организационная единица

- Домен

- Контроллер домена

- Объекты сайта

- Бюллетень

- Внешние участники безопасности

Пользовательский объект в AD представляет реального пользователя, который является частью сети AD организации. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Пользователь может быть сотрудником организации, например менеджером, сотрудником отдела кадров или ИТ-администратором, который обычно имеет более высокие разрешения по сравнению с другими пользователями. Пользовательский объект является участником безопасности, что означает, что он будет иметь идентификатор безопасности (SID) помимо глобального уникального идентификатора (GUID). Пользовательский объект в AD имеет атрибуты, содержащие такую информацию, как канонические имена. имя, отчество, фамилия, учетные данные для входа в систему, номер телефона, руководитель, которому он или она подчиняется, адрес, кто его подчиненные и многое другое.

Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Пользователь может быть сотрудником организации, например менеджером, сотрудником отдела кадров или ИТ-администратором, который обычно имеет более высокие разрешения по сравнению с другими пользователями. Пользовательский объект является участником безопасности, что означает, что он будет иметь идентификатор безопасности (SID) помимо глобального уникального идентификатора (GUID). Пользовательский объект в AD имеет атрибуты, содержащие такую информацию, как канонические имена. имя, отчество, фамилия, учетные данные для входа в систему, номер телефона, руководитель, которому он или она подчиняется, адрес, кто его подчиненные и многое другое.

Контактный объект в AD представляет реальное контактное лицо, которое не является частью организации, но связано с ней. Например, поставщик или поставщик организации не является частью организации, но по-прежнему является контактным лицом. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Контактный объект в AD не является участником безопасности, поэтому у него есть только GUID. Объект контакта в AD имеет атрибуты, содержащие такую информацию, как имя, адрес электронной почты, номер телефона и т. д. Эти контактные объекты обычно не требуют доступа к рекламной сети. Это просто тип объекта AD, который используется для ссылки на информацию о контактном лице в виде карточки контакта.

Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Контактный объект в AD не является участником безопасности, поэтому у него есть только GUID. Объект контакта в AD имеет атрибуты, содержащие такую информацию, как имя, адрес электронной почты, номер телефона и т. д. Эти контактные объекты обычно не требуют доступа к рекламной сети. Это просто тип объекта AD, который используется для ссылки на информацию о контактном лице в виде карточки контакта.

Объект принтера в AD — это указатель, указывающий на реальный принтер в сети AD. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект принтера не является участником безопасности, поэтому он имеет только GUID. Объект принтера в AD имеет атрибуты, содержащие такую информацию, как имя принтера, имя драйвера, цветовой режим, номер порта и многое другое.

Объект-компьютер Объект-компьютер в AD представляет собой компьютер, который является частью сети AD организации. Пользователь может принадлежать любому из сотрудников организации. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект-компьютер в AD также является участником безопасности, подобно объекту-пользователю. Таким образом, помимо GUID у компьютеров также есть SID. Объект компьютера в AD имеет атрибуты, которые содержат такую информацию, как имя компьютера, имя компьютера (до Windows 2000), его уникальный идентификатор, DNS-имя, роль, описание, местоположение, кем управляется компьютер, версия операционной системы. бег и многое другое.

Пользователь может принадлежать любому из сотрудников организации. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект-компьютер в AD также является участником безопасности, подобно объекту-пользователю. Таким образом, помимо GUID у компьютеров также есть SID. Объект компьютера в AD имеет атрибуты, которые содержат такую информацию, как имя компьютера, имя компьютера (до Windows 2000), его уникальный идентификатор, DNS-имя, роль, описание, местоположение, кем управляется компьютер, версия операционной системы. бег и многое другое.

Объект общей папки в AD — это указатель, указывающий на общую папку на компьютере, где хранится папка. Общая папка — это папка, совместно используемая участниками сети AD, и только эти участники могут просматривать содержимое папки, в то время как другим членам будет отказано в доступе. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект общей папки в AD не является участником безопасности, поэтому у него есть только GUID. Объект общей папки в AD имеет атрибуты, содержащие такую информацию, как имя папки, расположение, права доступа и т. д.

Объект общей папки в AD не является участником безопасности, поэтому у него есть только GUID. Объект общей папки в AD имеет атрибуты, содержащие такую информацию, как имя папки, расположение, права доступа и т. д.

Групповой объект в AD — это объект, который может содержать другие объекты AD, такие как другие группы, пользователи и компьютеры. Следовательно, групповой объект — это объект-контейнер. Групповой объект в AD также является участником безопасности, подобно объектам пользователя и компьютера. Таким образом, групповые объекты также имеют SID помимо GUID. Групповой объект используется для совместного использования разрешений для объектов AD-членов в группе. Объект группы в AD имеет атрибуты, содержащие такую информацию, как имя группы, объекты-члены в группе и т. д.

Организационная единица Организационная единица (OU) в AD — это объект, который может содержать другие объекты AD, такие как другие группы, пользователи и компьютеры. Следовательно, OU также является объектом-контейнером, таким как группы. OU в AD также является участником безопасности, подобно объектам пользователя, компьютера и группы. Таким образом, OU также имеют SID помимо GUID. Подразделение используется для делегирования ролей членам AD-объектов в группе. Подразделение в AD имеет атрибуты, содержащие такую информацию, как его имя, объекты-члены в подразделении и многое другое.

Следовательно, OU также является объектом-контейнером, таким как группы. OU в AD также является участником безопасности, подобно объектам пользователя, компьютера и группы. Таким образом, OU также имеют SID помимо GUID. Подразделение используется для делегирования ролей членам AD-объектов в группе. Подразделение в AD имеет атрибуты, содержащие такую информацию, как его имя, объекты-члены в подразделении и многое другое.

Домен в AD является структурным компонентом сети AD. Домены содержат объекты AD, такие как пользователи, принтеры, компьютеры и контакты, которые могут быть организованы в подразделения и группы. Каждый домен имеет свою собственную базу данных, а также собственный набор определенных политик, которые применяются ко всем объектам AD в домене.

Контроллер домена Объект контроллера домена (DC) в AD ссылается на сервер, который действует как контроллер домена для домена, в котором он размещен.

С уровнями Azure AD Premium вы также получаете возможность мониторинга работоспособности локальной инфраструктуры удостоверений и служб синхронизации.

С уровнями Azure AD Premium вы также получаете возможность мониторинга работоспособности локальной инфраструктуры удостоверений и служб синхронизации. Узнайте больше о сценариях и протоколах аутентификации, а также о едином входе для приложений.

Узнайте больше о сценариях и протоколах аутентификации, а также о едином входе для приложений.