Как правильно употреблять аббревиатуры? — «Грамота.ру» – справочно-информационный Интернет-портал «Русский язык»

Грамматика

Как правильно употреблять аббревиатуры?

В чем разница между аббревиатурой и сокращением?

Слово аббревиатура переводится на русский язык с итальянского как ‘сокращение’ (abbreviatura, от лат. brevis ‘краткий’), с XVIII века по начало XX века это слово употреблялось в исходном, этимологическом значении, о чем свидетельствует, например, толкование этого слова в словаре Флорентия Павленкова: аббревиатура – ‘сокращение в письме и печати’ (Словарь иностранных слов, вошедших в состав русского языка. 1907). Однако сегодня аббревиатурами называют только существительные, образованные из усеченных отрезков слов (главбух, главком, постпред, Роспечать), из начальных звуков нескольких слов (МИД, ИТАР-ТАСС, МКАД) или из названий их начальных букв (ФСБ, МВД, РГБ).

Как сокращают слова?

Существуют такие способы сокращения слов: аббревиация, графическое сокращение и усечение слова.

Аббревиация – это сложение двух и более слов и последующее их сокращение: единый + государственный + экзамен = ЕГЭ; главный + бухгалтер = главбух. Полученные в результате аббревиации слова называются аббревиатурами или сложносокращенными словами.

Графическое сокращение – это способ краткой записи слов. Он используется для экономии времени, которое должно быть потрачено для записи, и места на листе. При графическом сокращении в слове пропускаются буквы или слоги (пропуск обозначается точкой, тире или наклонной чертой). Слово записывается кратко, но произносится полностью: кг – килограмм; пр-во – производство; и. о. – исполняющий обязанности; млрд – миллиард; Ростов н/Д – Ростов-на-Дону.

Усечение – это образование нового слова путем отбрасывания конечной части исходного слова. Усеченные слова часто используются в разговорной речи: специалист – спец, фанат – фан, преподаватель – препод.

Как образуются аббревиатуры?

Различают следующие типы аббревиатур по способу образования:

-

аббревиатуры, образованные из начальных букв каждого слова (инициальные аббревиатуры): ЕГЭ – Единый государственный экзамен; РЖД – Российские железные дороги; ОСАГО – обязательное страхование автогражданской ответственности.

-

аббревиатуры, образованные из сочетания начальных частей слов: главком, Минздрав;

-

аббревиатуры смешанного типа, состоящие как из начальных частей слов, так и из начальных букв: собес, КамАЗ, ГЛОНАСС;

-

аббревиатуры, состоящие из сочетания начальной части слова с целым словом: оргтехника, Сбербанк, Роспечать; завкафедрой, комвзвода, управделами, Минобрнауки;

-

аббревиатуры, состоящие из сочетания начала первого слова с началом и концом второго или только с концом второго:

Как произносятся аббревиатуры?

Трудности возникают с произношением инициальных аббревиатур (образованных из начальных букв каждого слова). Такие аббревиатуры могут читаться по названиям букв, по слогам, а также смешанным способом.

-

Если в состав инициальной аббревиатуры входят только буквы, обозначающие согласные звуки, то такая аббревиатура читается по названиям составляющих ее букв: СССР [эс-эс-эс-эр], НТВ [эн-тэ-вэ], РПЦ [эр-пэ-цэ].

-

Если в составе аббревиатуры есть буквы, обозначающие гласные звуки, то такие аббревиатуры могут читаться «по слогам», как обыкновенные слова: МИД [мид], вуз [вуз], ГУМ [гум], МХАТ [мхат], ЕГЭ [jе-гэ], МАПРЯЛ [ма-пр’ал]. Однако если гласный звук в аббревиатуре конечный или начальный, то обычно аббревиатура читается по названиям букв: МГУ [эм-гэ-у], МДА [эм-дэ-а], УТП [у-тэ-пэ], ЭВМ [э-вэ-эм], АБС [а-бэ-эс].

Но: СМИ [сми], СКА [ска].

Но: СМИ [сми], СКА [ска]. -

Некоторые аббревиатуры читаются частично «по слогам», частично – по названиям букв: ГИБДД [ги-бэ-дэ-дэ].

-

При произношении ряда аббревиатур используются разговорные названия букв: [нэ] вместо [эн], [сэ] вместо [эc], [фэ] вместо [эф] и т. д.: СНО [эс-нэ-о], США [сэ-шэ-а], ФБР [фэ-бэ-эр]. Причем вместо названия буквы [эль] в аббревиатурах всегда произносят [эл]: ЖЗЛ [жэ-зэ-эл], НХЛ [эн-ха-эл], ВЛКСМ [вэ-эл-ка-эс-эм].

Как произносить

ФРГ и США? : ФСБ [фэ-эс-бэ] и [эф-эс-бэ].

: ФСБ [фэ-эс-бэ] и [эф-эс-бэ].За аббревиатурой США по традиции закрепилось произношение [сэ-шэ-а]: читается по буквам, но не так, как это принято в литературном языке, а так, как буквы С [эс] и Ш [ша] называют в разговорной речи.

Где поставить ударение в аббревиатуре?

При произношении инициальных аббревиатур ударение, как правило, падает на последний слог: ЕГЭ, ГИА, ФИФА, ЕИРЦ, ФАНО. Если аббревиатура произносится по названиям букв, то этот слог обычно представляет собой название последней буквы аббревиатуры: ЖКХ [жэ-ка-ха], СВЧ [эс-вэ-че], ВДНХ [вэ-дэ-эн-ха], ОЛРС [о-эл-эр-эс].

Ударение в иноязычных аббревиатурах, не имеющих дословной расшифровки, нужно проверять по словарю: НАТО, ЮНЕСКО.

Как писать аббревиатуры?

Инициальные аббревиатуры пишутся прописными буквами: ООН, МИД, РФ. Точки или пробелы между буквами не ставятся, но между двумя самостоятельно употребляющимися аббревиатурами используется пробел: ИРЯ РАН, МИД РФ.

Точки или пробелы между буквами не ставятся, но между двумя самостоятельно употребляющимися аббревиатурами используется пробел: ИРЯ РАН, МИД РФ.

Слова, образованные от инициальных аббревиатур путем присоединения суффиксов, пишутся строчными буквами: эсэмэска (от СМС), кавээнщик (от КВН), гаишник (от ГАИ), мидовцы

Аббревиатуру вуз принято по традиции писать строчными буквами. Вариантное написание – у аббревиатуры ЗАГС (загс).

Сложносокращенные слова, образованные из отрезков слов, пишутся строчными буквами: спецназ, госсекретарь, главбух. При этом пишутся с прописной буквы сокращенные названия учреждений и организаций, если их полное наименование пишется с прописной буквы: Сбербанк, Роспечать, Минобрнауки.

Написание смешанных аббревиатур (образованных из сочетаний инициалов и отрезков слов) следует проверять по словарю, поскольку их написание не единообразно: КамАЗ, ГЛОНАСС, МАГАТЭ, собес.

А здесь можно прочитать об использовании кавычек в аббревиатурных наименованиях.

Как писать иноязычные аббревиатуры?

Иностранные аббревиатуры могут быть переданы в русском тексте латиницей (так же, как в языке-источнике) и буквами русского алфавита. Далее – о том, как писать иноязычные аббревиатуры по-русски.

Если аббревиатура читается «по слогам» (как обычное слово), то она пишется прописными буквами: НАТО (Организация Североатлантического договора), ЮНЕСКО (Организация Объединённых Наций по вопросам образования, науки и культуры), ЦЕРН (Европейский центр ядерных исследований), ФИФА (Международная федерация футбольных ассоциаций), ФИА (Международная автомобильная федерация), ФИДЕ (Международная шахматная федерация).

Если аббревиатура читается по иноязычным названиям букв, то она записывается строчными буквами, при этом используются дефисы:

Иноязычные аббревиатуры могут в русском языке превращаться в самостоятельные нарицательные слова, которые пишутся строчными буквами без дефисов: пиар (от PR – public relations), эйчар (HR – human resources), диджей, виджей, дивиди.

Как определить род аббревиатуры?

Грамматические трудности связаны с определением рода инициальных аббревиатур.

-

Род буквенной инициальной аббревиатуры (читаемой по названиям букв) зависит от опорного слова в расшифровке аббревиатуры: МГУ (университет) принял новых студентов; ЕСПЧ (суд) высказался; СНГ (содружество) выступило с инициативой; РПЦ (церковь) призвала к прекращению кровопролития.

-

Род звуковой инициальной аббревиатуры (читаемой «по слогам») зависит не только от рода опорного слова, но и от внешнего фонетического облика аббревиатуры, точнее – от ее концовки. Так, если аббревиатура оканчивается на согласный, то она может согласовываться по мужскому роду, несмотря на принадлежность опорного слова к женскому или среднему роду. Причем в некоторых случаях согласование по мужскому роду является единственно возможным. Например, только мужского рода слова вуз (хотя заведение), МИД (хотя министерство), загс (хотя запись). В некоторых случаях наблюдаются колебания: например, МКАД – мужского рода в разговорной речи, женского рода в стилистически нейтральных контекстах. В некоторых случаях согласование по мужскому роду невозможно:

-

Род иноязычной аббревиатуры определяется по опорному слову в русской расшифровке: ФИФА (федерация) приняла решение; ЦЕРН (центр) провел исследования. Однако в некоторых случаях на родовую принадлежность может оказывать влияние внешний фонетический облик слова. Например, аббревиатура НАТО используется как существительное мужского рода (в результате влияния сочетания со словами альянс, блок, договор), женского рода (по опорному слову организация) и среднего рода (по фонетическому облику, ср. с другими словами на -О: пальто, метро, кино). Испытывает колебания в роде аббревиатура ЮНЕСКО (фонетический облик подсказывает средний род, а опорное слово организация – женский).

Когда нужно склонять аббревиатуры?

Грамматические трудности связаны со склонением звуковых инициальных аббревиатур с опорным словом мужского рода: в МИДе или в МИД? Во МХАТе или во МХАТ? Сотрудник ЗАГСа или ЗАГС? Сделано по ГОСТу или по ГОСТ? Исследования ЦЕРНа или ЦЕРН?

«Словарь грамматических вариантов русского языка» Л. К. Граудиной, В. А. Ицковича и Л. П. Катлинской (М., 2008) рекомендует склонять аббревиатуры ВАК, ГОСТ, МХАТ, ВГИК, ТЮЗ, СПИД, ОМОН. Прочие аббревиатуры в строгой деловой письменной речи не склоняются. В разговорной речи склонение возможно: пробка на МКАДе, сотрудник ЗАГСа.

К. Граудиной, В. А. Ицковича и Л. П. Катлинской (М., 2008) рекомендует склонять аббревиатуры ВАК, ГОСТ, МХАТ, ВГИК, ТЮЗ, СПИД, ОМОН. Прочие аббревиатуры в строгой деловой письменной речи не склоняются. В разговорной речи склонение возможно: пробка на МКАДе, сотрудник ЗАГСа.

Когда не следует использовать аббревиатуры?

-

Нежелательно использовать малоизвестные, необщепринятые сокращения и аббревиатуры, если текст адресован массовому читателю. Следует различать общепринятые (понятные массовому читателю) и специальные (понятные специалистам) аббревиатуры и сокращения.

-

Нежелательны аббревиатуры, совпадающие по форме с другими, имеющими иное значение.

-

Нежелательны неблагозвучные сокращения.

-

Не следует сокращать названия исторических событий: Великая Отечественная война (не ВОВ).

Где найти расшифровки аббревиатур?

Наиболее полный источник в интернете – это словарь сокращений sokr.ru.

Расшифровки английских аббревиатур можно найти на сайте acronymfinder.com.

Сведения о наиболее употребительных аббревиатурах в «Словаре русского языка» под ред. А. П. Евгеньевой (4-е изд., М., 1999): feb-web.ru.

Печатные источники:

-

Н. Н. Новичков. Словарь современных русских сокращений и аббревиатур. Париж – Москва, 1995.

-

Г. Н. Скляревская. Словарь сокращений современного русского языка. М., 2004.

-

Л. А. Баранова. Словарь аббревиатур иноязычного происхождения.

М., 2009.

М., 2009.

Что такое ЦУМ? Расшифровка аббревиатуры

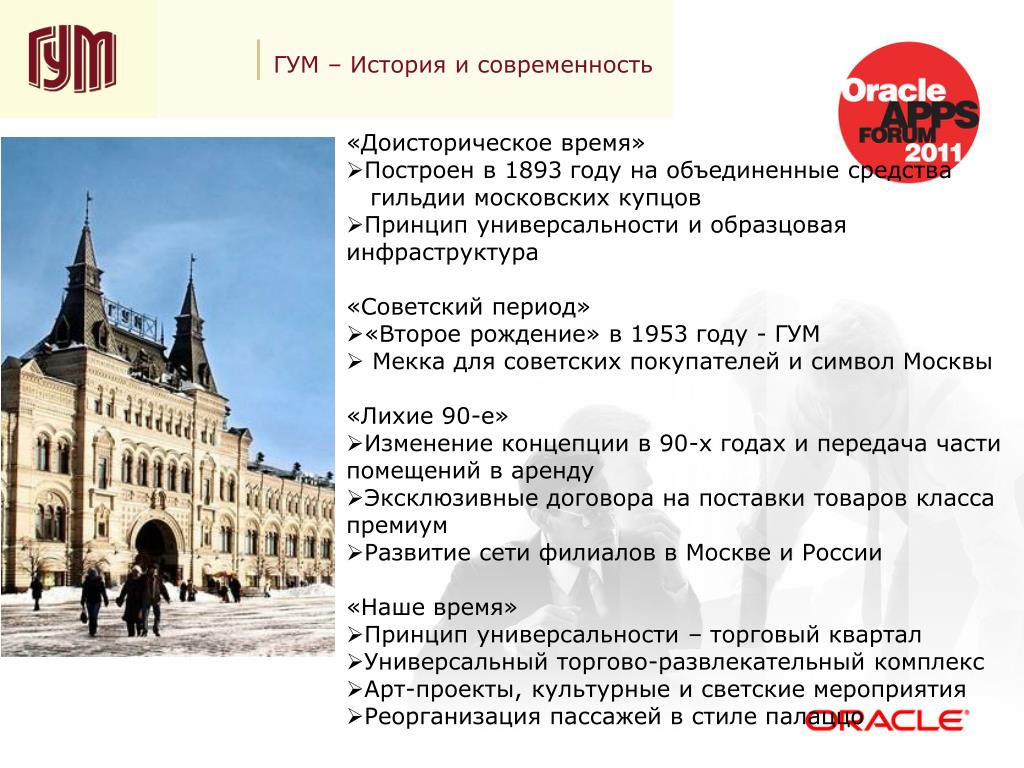

Что означает ЦУМ (расшифровка аббревиатуры), в советское время знали все, вне зависимости от того, в какой части СССР проживал. Ведь это слово, как и ГУМ, было синонимом шопинг-рая, где можно было купить абсолютно все. Как развивалась история ЦУМа и что с ним произошло сегодня?

Содержание

- 1 Что такое ЦУМ

- 2 История ЦУМа до 1917 г.

- 3 ЦУМ в советское довоенное время

- 4 ЦУМ в годы войны и после нее

- 5 На обломках СССР

- 6 ЦУМ сегодня

Что такое ЦУМ

Есть две версии значения этих трех букв.

Официальная расшифровка слова «ЦУМ» — центральный универмаг. Так называется один из крупнейших торговых центров в истории СССР и современной Российской Федерации, расположенный на пересечении ул. Петровка и Театральная площадь в Москве.

Общая коммерческая площадь этого заведения (включая этажи) составляет 69 квадратных километров, что сегодня делает ЦУМ одним из крупнейших торговых центров Европы и мира.

Есть еще одна расшифровка слова «ЦУМ» — центральный московский универмаг. Так чаще всего называют этот магазин посетители, которые во все времена его существования составляли большинство покупателей. Однако такая расшифровка не совсем корректна, поскольку с момента появления ГУМа он всегда считался главной коммерческой достопримечательностью Москвы.

История ЦУМа до 1917 г.

Поняв, что такое ЦУМ, стоит больше узнать о его истории, ведь в разные эпохи он всегда был в центре внимания.

До XIX века в Российской империи не было торговых центров в их нынешнем понимании. Бедные и средний класс покупали товары в магазинах, на базарах или небольших специализированных магазинах, в то время как для богатой элиты товары делались на заказ или ввозились из-за границы.

В 1857 году в Россию приехали 2 шотландских предпринимателя: Эндрю Мьюир и Арчибальд Мерилис. Переселившись в новую страну, через несколько лет бизнесмены открыли небольшую галантерейную лавку.

Бизнес их бренда «Мюр и Мерилиз» стремительно пошел в гору, предприниматели начали постепенно расширять ассортимент своего бизнеса, открывая все новые и новые отделы. Пока они не пришли к выводу, что им нужно открыть собственный универсальный торговый центр, что они и сделали.

Пока они не пришли к выводу, что им нужно открыть собственный универсальный торговый центр, что они и сделали.

Еще в 1888–1889 гг. Универмаг «Мюр и Мерилиз» кипел и успел заработать отличную репутацию. Здесь можно купить относительно недорогие (для среднего класса) качественные товары не только зарубежных, но и российских производителей. Кроме того, в магазине была система возврата или обмена, а также служба доставки, которая также могла отправлять покупки в соседние города. Кроме того, будущий ЦУМ выпустил сезонный каталог товаров, который можно было заказать по почте.

Однако успех «Мюра и Мерилиз» мог вызвать только зависть у менее успешных предпринимателей. Поэтому по старой русской традиции конкуренты дважды пытались сжечь шотландский торговый центр (1892 и 1900 годы). Говорили, что с этим как-то связано акционерное общество верхних торговых рядов на Красной площади в Москве (будущий ГУМ), которое в то время организовывало собственный торговый центр.

Несмотря на все происки конкурентов, Мюир и Мерилис не только сумели в короткие сроки перестроить свой магазин, но через несколько лет превратили его в огромный семиэтажный комплекс, ставший лучшим в дореволюционной Москве. Его красота, практичность и блеск привлекают внимание всех слоев общества. Состоятельные горожане приходили в «Мюр и Мерилиз» что-то купить, а те, кому это было не по карману, ходили в магазин, как на выставку роскоши.

Его красота, практичность и блеск привлекают внимание всех слоев общества. Состоятельные горожане приходили в «Мюр и Мерилиз» что-то купить, а те, кому это было не по карману, ходили в магазин, как на выставку роскоши.

ЦУМ в советское довоенное время

После революции и прихода Советской власти торговый центр «Мюр и Мерилиз» был добровольно и насильственно передан в государственную собственность, а в 1922 году он был официально переименован в «Мосторг» и открылся в торжественной обстановке.

Однако «Мосторг» (который вскоре был переименован в ЦУМ) не устоял до былого величия «Мюр и Мерилиз». Качество товаров и услуг было значительно ниже, чем в дореволюционный период. Кроме того, открывшийся в следующем году ГУМ стал позиционировать себя как ведущий универмаг страны. Кстати, расшифровка слов «ГУМ» и «ЦУМ» очень похожа: ГУМ и ЦУМ. Хотя государство стимулировало развитие ЦУМа и ГУМа, предпочтение отдавалось последнему: он также организовал собственную швейную мастерскую, здесь распределялись более дефицитные товары. Но ЦУМ (расшифровка аббревиатуры выше) теперь навсегда вынужден был стать последним.

Но ЦУМ (расшифровка аббревиатуры выше) теперь навсегда вынужден был стать последним.

Тем не менее, магазин по-прежнему процветал. Кстати, он одним из первых начал раздавать рабочим товары в кредит.

С 1933 года ЦУМ впервые в СССР начал продавать предметы роскоши по более высоким ценам.

ЦУМ в годы войны и после нее

Однако показывать магазин не заставило себя долго — началась Великая Отечественная война. В этот период позиция ЦУМа изменилась. Сейчас его верхние этажи переоборудованы в казармы. А на нижних продолжали продавать товары, но только рабочим и только в карты. Эта система просуществовала до конца войны.

После победы полноценная работа универмага была восстановлена в кратчайшие сроки. Кроме того, для нужд покупателей ЦУМу была передана часть советских фабрик и заводов, которые должны были снабжать цех достаточным количеством товаров.

К сожалению, качество товаров стало ухудшаться, так как количество стало главным приоритетом. Чтобы удовлетворить растущий спрос, фабрики и фабрики часто производили продукцию отвратительного качества, и покупатели из-за отсутствия лучшего были вынуждены брать то, что у них было. Для этого нам пришлось много часов стоять в очереди.

Для этого нам пришлось много часов стоять в очереди.

В редких случаях в ЦУМе можно было приобрести и зарубежные товары. Правда, это была большая редкость и невероятное состояние. Иногда для выполнения плана продаж дефицитные и импортные товары выставлялись на продажу специально в конце месяца или перед важными праздниками.

В 70-80-е годы в магазине начинается период экспериментов. Для оптимизации работы внедрена система самообслуживания, а также упрощенная система оплаты.

На обломках СССР

После распада СССР ЦУМ продолжал существовать, но его нужно было адаптировать к условиям рыночной экономики. С этой целью в 1992 году оно было преобразовано в открытое акционерное общество. Спустя несколько лет был проведен международный конкурс с целью поиска инвесторов и ремонта зданий универмагов.

Победителем стала немецкая компания ReDesign Einrichtung GmbH, усилиями которой увеличились торговые площади ЦУМа. Магазин изменился. Были добавлены лестницы, парковочные места и установлены лифты. Также были оптимизированы сервис и система оплаты. А в 1997 году ЦУМ предстал перед покупателями в новом, более современном виде.

Также были оптимизированы сервис и система оплаты. А в 1997 году ЦУМ предстал перед покупателями в новом, более современном виде.

ЦУМ сегодня

Разобравшись, что такое ЦУМ, а также изучив его историю, давайте узнаем, как обстоят дела у этого магазина сегодня.

В начале 2000-х Меркьюри взял на себя управление торговым центром. Благодаря его инициативе, сегодня, что такое ЦУМ, знают далеко за пределами страны. Теперь на его территории работают не только магазины, но и 3 кафе, химчистка и салоны красоты.

Кроме того, современный ЦУМ активно участвует в общественной жизни общества. Здесь проходят художественные выставки, фото и видео, а также благотворительные мероприятия.

Но у этого универмага есть и недостатки. К ним относятся не всегда продуманная реклама внутри ЦУМа. С этим связано несколько скандалов. К счастью, руководство торгового центра смогло выслушать покупателей и удовлетворить их запросы.

Будет ли новое преступление «умышленного отказа выполнить приказ о расшифровке» лучшим ответом на загадку расшифровки устройства?

Директор ФБР Джеймс Коми говорил в четверг в Brookings о том, что ФБР обеспокоено тем, что шифрование может аннулировать ордер на обыск в ходе законных расследований. Объем замечаний Коми выходит за рамки нового дизайна операционной системы Apple iOS8, но большая часть его внимания сосредоточена на вопросе шифрования устройств, поднятом новой политикой Apple. Я хотел сосредоточиться на одном аспекте замечаний Коми, а именно на вопросе о том, может ли правительство получить доступ к содержимому зашифрованных устройств непосредственно от подозреваемого по уголовному делу. Вот Коми:

Объем замечаний Коми выходит за рамки нового дизайна операционной системы Apple iOS8, но большая часть его внимания сосредоточена на вопросе шифрования устройств, поднятом новой политикой Apple. Я хотел сосредоточиться на одном аспекте замечаний Коми, а именно на вопросе о том, может ли правительство получить доступ к содержимому зашифрованных устройств непосредственно от подозреваемого по уголовному делу. Вот Коми:

Наконец, разумный человек мог бы также спросить: «Разве вы не можете просто заставить владельца телефона предоставить пароль?» Вероятно, нет. И даже если бы мы могли заставить их в судебном порядке, если бы у нас был ребенок-хищник под стражей, и он мог бы спокойно отсидеть 30-дневный приговор за неуважение к суду за отказ подчиниться постановлению суда о предоставлении своего пароля, или он может рискнуть 30-летним тюремным заключением за производство и распространение детской порнографии, как вы думаете, что он выберет?

Я думаю, Коми ошибается в том, что Пятая поправка является «вероятным» барьером в контексте сотовых телефонов, потому что в большинстве типичных случаев, когда правительство знает, кто является владельцем телефона, Пятая поправка не должна быть проблема. Но позвольте мне пока отложить этот вопрос в сторону и вместо этого сосредоточиться на остальной части комментария Коми и, в частности, на его обеспокоенности тем, что наказание за отказ подчиниться постановлению суда о предоставлении пароля будет настолько низким, что плохие парни просто сделают рациональное решение принять меньшее наказание за неуважение к суду.

Но позвольте мне пока отложить этот вопрос в сторону и вместо этого сосредоточиться на остальной части комментария Коми и, в частности, на его обеспокоенности тем, что наказание за отказ подчиниться постановлению суда о предоставлении пароля будет настолько низким, что плохие парни просто сделают рациональное решение принять меньшее наказание за неуважение к суду.

Одним из решений этой проблемы может быть введение другого наказания за отказ подчиниться приказу о расшифровке. Согласно действующему законодательству, отказ от расшифровки может повлечь за собой административные или уголовные санкции за неуважение к суду. Теоретически уголовные санкции за неуважение к суду могут быть очень суровыми. Закон не устанавливает максимальное наказание. Но я так понимаю, что уголовные наказания за неуважение к суду в значительной степени зависят от судьи первой инстанции в рамках 18 U.S.C. 3553, так что наказания непредсказуемы.

Проведите мысленный эксперимент. Что, если бы Конгресс принял новый статут, прямо связывающий наказание за отказ с наказанием за расследуемое преступление, чтобы наказание за отказ подчиниться стало наказанием за основное правонарушение? Чтобы было ясно, я не одобряю эту идею. Я думаю, что это стоит рассмотреть, и это кажется лучше, чем некоторые другие законодательные варианты, но я предлагаю это как мысленный эксперимент, а не как мой «окончательный ответ». (Извините, если это кажется академическим и профессорским. Отсутствие необходимости притворяться, что вы знаете ответы на все вопросы, — это одно из замечательных качеств профессора.)

Я думаю, что это стоит рассмотреть, и это кажется лучше, чем некоторые другие законодательные варианты, но я предлагаю это как мысленный эксперимент, а не как мой «окончательный ответ». (Извините, если это кажется академическим и профессорским. Отсутствие необходимости притворяться, что вы знаете ответы на все вопросы, — это одно из замечательных качеств профессора.)

Позвольте мне напеть несколько тактов и посмотреть, понравится ли вам мелодия. Представьте себе новое уголовное преступление:

18 U.S.C. ____ Умышленный отказ выполнить приказ о расшифровке

(a) Любое лицо, умышленно отказывающееся подчиниться приказу о расшифровке, выданному судом компетентной юрисдикции в ходе текущего расследования преступления против Соединенных Штатов, наказывается как лицо, совершившее преступление против Соединенных Штатов.

(б) Определения

(1) «Приказ о дешифровании» означает любой законный приказ, процесс, приказ, правило, указ, ордер или приказ, требующий от субъекта приказа ввести пароль, секретный код или ключ, чтобы расшифровать или иным образом легко доступные зашифрованные данные;

(2) «Умышленно отказывается» означает преднамеренный и продолжающийся отказ, не основанный на (i) добросовестном заявлении о привилегии Пятой поправки до вынесения окончательного судебного решения о том, имеет ли лицо такую привилегию, (ii) действительное утверждение привилегии Пятой поправки, определяемое окончательным судебным решением о том, имеет ли лицо такую привилегию, или (iii) добросовестная неспособность выполнить ее;

(3) «Суд компетентной юрисдикции» означает любой окружной суд Соединенных Штатов (включая мирового судью такого суда), обладающий юрисдикцией в отношении расследуемого правонарушения.

В соответствии с этим предлагаемым законом, если субъект судебного приказа в федеральном расследовании отказывается расшифровать свои данные в контексте отсутствия действительной привилегии, правительство может возбудить судебное преследование за отказ, которое повлечет за собой то же наказание, что и правонарушение находится в стадии расследования. Рассмотрим пример Коми о детях-хищниках. Согласно новому закону, наказание за отказ от расшифровки будет таким же 30-летним тюремным заключением, какое грозит подозреваемому за производство и распространение детской порнографии.

Это предположительно изменяет исчисление с точки зрения цели. Правда, если подозреваемый находился под следствием по делу о мелком правонарушении и действительно имел в своем мобильном телефоне данные о крупном правонарушении, он мог рационально отказаться и получить наказание за мелкое правонарушение. Но если подозреваемый находится под следствием за то же преступление или более серьезное преступление, чем он совершил, рациональным шагом будет предоставление пароля.

Если бы Конгресс действительно рассмотрел это предложение, пришлось бы решать некоторые сложные вопросы. Рассмотрим два особенно. Во-первых, есть вопрос времени. Например, что произойдет, если подозреваемый отказывается подчиниться в течение недели, прежде чем, наконец, передумает и подчинится? Это считается отказом? Что, если он дождется утра суда, а потом сдастся и введет пароль? Каков срок отказа от нарушения закона?

Во-вторых, есть вопрос о том, какие должны быть пределы для этого предлагаемого правонарушения в свете возможности сурового наказания. Например, возможно, закон должен применяться только тогда, когда приказ о расшифровке является ордером на обыск по вероятной причине или приказом, связанным с ордером на вероятную причину, а не просто любым приказом. Или, возможно, должно быть обязательное проявление подозрения в том, что человек сам виновен в правонарушении. Или, возможно, наказание должно быть таким же, как и основное правонарушение до определенного момента, но не включать некоторые особо тяжкие правонарушения. Или, возможно, все три из этих ограничений должны быть наложены. Все это возможные способы, которыми новая власть может быть замаскирована.

Или, возможно, все три из этих ограничений должны быть наложены. Все это возможные способы, которыми новая власть может быть замаскирована.

Некоторые из этих опасений могут быть решены путем принятия нового постановления федерального суда, приказа о расшифровке, который будет иметь несколько ограничений на то, когда он может быть издан. Затем у вас может быть требование, чтобы любой приказ о расшифровке удовлетворял требованиям устава приказа о расшифровке. Преступление умышленного отказа может быть положением, которое является частью этого закона, а не самостоятельным уголовным преступлением, таким образом, включая ограничения более широкого закона.

Преимущество предлагаемого закона о преднамеренном отказе состоит в том, что он облегчит соблюдение закона в рамках федеральных уголовных расследований, а также позволит Apple, Google и другим компаниям иметь самые безопасные устройства, которые они могут разработать. Не будет санкционированных правительством лазеек или дебатов по поводу расширения CALEA на внешнем интерфейсе. Вместо этого опасения правительства можно было бы удовлетворить с помощью закона, угрожающего четким наказанием, равным расследуемому преступлению, после того, как суд постановил, что привилегии Пятой поправки отсутствуют.

Вместо этого опасения правительства можно было бы удовлетворить с помощью закона, угрожающего четким наказанием, равным расследуемому преступлению, после того, как суд постановил, что привилегии Пятой поправки отсутствуют.

В любом случае, это идея. Обратная связь очень приветствуется в ветках комментариев.

[ОБНОВЛЕНИЕ: я немного подправил последний абзац для большей ясности.]

Акустический криптоанализ

| Дэниел Генкин | Ади Шамир | Эран Тромер |

| Технион и Тель-Авив Университет | Научный институт Вейцмана | Тель-Авивский университет |

| | | |

| при содействии Льва Пахманова и многочисленных

другие | ||

Сводка

Многие компьютеры издают пронзительный шум во время работы из-за вибрации в некоторых электронных компонентах.

Эти акустические

эманации больше, чем неприятность: они могут передавать информацию о

программное обеспечение, работающее на компьютере и, в частности, чувствительное к утечкам

информация о вычислениях, связанных с безопасностью. В предварительном

презентации мы показали, что разные ключи RSA вызывают разные

звуковые паттерны, но было непонятно, как извлекать отдельные биты ключа.

Основная проблема заключалась в очень низкой пропускной способности акустического бокового канала.

(менее 20 кГц при использовании обычных микрофонов и несколько сотен кГц при использовании

ультразвуковые микрофоны), на много порядков ниже шкалы ГГц

тактовые частоты атакуемых компьютеров.

Эти акустические

эманации больше, чем неприятность: они могут передавать информацию о

программное обеспечение, работающее на компьютере и, в частности, чувствительное к утечкам

информация о вычислениях, связанных с безопасностью. В предварительном

презентации мы показали, что разные ключи RSA вызывают разные

звуковые паттерны, но было непонятно, как извлекать отдельные биты ключа.

Основная проблема заключалась в очень низкой пропускной способности акустического бокового канала.

(менее 20 кГц при использовании обычных микрофонов и несколько сотен кГц при использовании

ультразвуковые микрофоны), на много порядков ниже шкалы ГГц

тактовые частоты атакуемых компьютеров. Здесь мы описываем новый акустический криптоанализ извлечение ключа

атака, применимая к текущей реализации GnuPG RSA. Атака

может извлекать полные 4096-битные ключи дешифрования RSA из портативных компьютеров (из

различные модели), в течение часа, используя звук, генерируемый компьютером

при расшифровке некоторых выбранных шифротекстов. Мы экспериментально

продемонстрировать, что такие атаки могут быть осуществлены с использованием либо простого

мобильный телефон рядом с компьютером или более чувствительный микрофон

расположен на расстоянии 4 м.

Мы экспериментально

продемонстрировать, что такие атаки могут быть осуществлены с использованием либо простого

мобильный телефон рядом с компьютером или более чувствительный микрофон

расположен на расстоянии 4 м.

Помимо акустики, мы демонстрируем, что подобная атака с низкой пропускной способностью может

выполняться путем измерения электрического потенциала корпуса компьютера. А

экипированному злоумышленнику нужно просто прикоснуться к целевому компьютеру своим

голой рукой или получить необходимую информацию об утечке с заземляющих проводов

на удаленном конце кабелей VGA, USB или Ethernet.

Бумага

Подробный отчет о результатах и их контексте приведен в полный версия нашей статьи (8MB PDF). Он заархивирован как IACR ePrint. 2013/857, и появился в следующей журнальной статье:

Дэниел Генкин, Ади Шамир, Эран Тромер, Акустический криптоанализ , Journal of Cryptology, выйдет

[pdf] [html]Эта работа была опубликована в КРИПТО конференция 2014 г.

в августе 2014 г.:

в августе 2014 г.:Дэниел Генкин, Ади Шамир, Эран Тромер, Извлечение ключа RSA с помощью акустического криптоанализа с низкой пропускной способностью , проц. КРИПТО 2014, часть I, LNCS 8616, 444-461, Springer, 2014

Видео доклада CRYPTO 2014, включая живую демонстрацию извлечения акустического ключа (хотя сценическая установка не видна в видео).

Контекст

- Эти результаты были впервые опубликованы 18 декабря 2013 года. Объявлены предварительные результаты по крупице Eurocrypt 2004 доклад сессии «Акустический криптоанализ: о любопытных людях и шумные машины», и сейчас находятся в архиве. Подведен итог прогресса с момента публикации предварительных результатов в Q16 ниже.

- Это

исследование выиграло Black Hat 2014 Pwnie

Награда за самое инновационное исследование .

- В августе 2014 г. мы опубликовали дополнительную статью Get Руки прочь от моего ноутбука: извлечение ключей физического побочного канала Атаки на ПК, что расширяет атаку на дополнительные физических каналов и (в некоторых настройках) сокращает время извлечения ключа до нескольких секунд.

- В В феврале 2015 года мы опубликовали продолжение статьи «Воровство Ключи от ПК с помощью радио: дешевые электромагнитные атаки на Windowed Exponentiation», в котором показано, как извлечь RSA и ключи Эль-Гамаля из современных реализаций (использующих оконные возведение в степень), за несколько секунд с помощью дешевых радиоприемников.

- В феврале 2016 г. мы опубликовали дополнительный документ «ECDH

Извлечение ключей с помощью низкоскоростных электромагнитных атак на ПК»,

об электромагнитных атаках на эллиптическую кривую Диффи-Хеллмана

(ECDH) шифрование.

- В марте 2016 года мы опубликовал последующий документ «Ключ ECDSA Извлечение с мобильных устройств через ненавязчивую физическую сторону Каналы», об извлечении секретных ключей ECDSA из мобильных телефоны.

Вопросы и ответы

В1: Какая информация просочилась?

Это зависит от конкретного компьютерное железо. Мы протестировали множество ноутбуков и несколько настольных компьютеров.- Практически во всех машинах можно отличить холостой ход ЦП (x86 «HLT») от занятого ЦП.

- Кроме того, на многих машинах можно различать разные закономерности работы ЦП и различных программ.

- Используя GnuPG в качестве учебного примера,

мы можем, на некоторых машинах:

- различают акустическую сигнатуру разных РСА секретные ключи (подписание или расшифровка) и

- полностью извлечь ключи дешифрования, измеряя звук

машина делает при расшифровке выбранных шифротекстов.

Q2: Что издает шум?

Интересующий акустический сигнал генерируется вибрацией электронного компоненты (конденсаторы и катушки) в регулировке напряжения компьютера цепь, так как она изо всех сил пытается обеспечить постоянное напряжение для ЦП.Когда для расшифровки используются разные секретные ключи, они вызывают разные модели операций ЦП, которые потребляют разное количество энергии. Регулятор напряжения меняет свое поведение, чтобы поддерживать стабильное напряжение на ЦП, несмотря на изменения в потребляемой мощности, и это изменяет электрическую токи и напряжения внутри самого регулятора напряжения. Те электрические колебания вызывают механические колебания в электронном компоненте, и вибрации передаются в воздух в виде звуковых волн.

Соответствующий сигнал , а не вызван механическими компонентами, такими как

как вентилятор или жесткий диск, ни внутренний динамик ноутбука.

Q3: Требует ли атака специальных оборудование?

Это, конечно, помогает, и в газете мы описываем дорогостоящую аппаратную настройку для получения наилучшей чувствительности и частотная характеристика. Но в некоторых случаях подойдет и обычный мобильный телефон. достаточно. Мы использовали мобильный телефон для акустического извлечения ключей из ноутбук на расстоянии 30 см, как на следующем рисунке.Q4: Какова дальность акустической атаки?

Что зависит от многих факторов. Используя чувствительный параболический микрофон, мы превысил 4 метра. В следующем примере параболический микрофон, крепится к футляру аппаратуры (блок питания, усилитель, фильтры, и ноутбук с кодом атаки) извлекает ключ RSA из целевой ноутбук (в дальнем конце комнаты). Без неуклюжей параболической тарелки мы достигли дальности 1 метр. В следующее: цель (A) находится справа, а атакующий — справа. левый. Только капсюль микрофона, отмеченный (B), чувствителен к

положение и ориентация; остальное снаряжение атакующего может быть

спрятан.

левый. Только капсюль микрофона, отмеченный (B), чувствителен к

положение и ориентация; остальное снаряжение атакующего может быть

спрятан. Q5: Какие примеры атак сценарии?

Мы обсуждаем некоторые предполагаемые атаки в нашей статье. В двух словах:

- Установите приложение для атаки на свой телефон. Назначить встречу с пострадавшего и положите телефон на стол рядом с его ноутбуком (см. Q2).

- Взломать телефон жертвы, установить приложение для атаки и ждать пока жертва непреднамеренно не положит свой телефон рядом с целью ноутбук.

- Создайте веб-страницу, используя микрофон компьютера, на котором браузер (используя Flash или HTML Media Capture под каким-либо предлогом, например VoIP-чат). Когда пользователь разрешает доступ к микрофону, используйте его для украсть секретный ключ пользователя.

- Поместите свой тайник с подслушивающими жучками и лазерными микрофонами в новый

использовать.

- Отправьте свой сервер в колокейшн с хорошим микрофоном внутри коробки, а затем акустически извлекать ключи из всех близлежащих серверы.

- Подойдите к машине, защищенной TEMPEST/1-92, такой как на фото справа, поместите микрофон рядом с его вентиляцией отверстия и извлеките его якобы защищенные секреты.

Q6: Что делать, если у меня нет микрофона или среда слишком шумный?

Еще одним каналом с низкой пропускной способностью является электрический потенциал ноутбука. шасси. Мы показали, что во многих компьютерах этот «земляной» потенциал колеблется (даже при подключении к заземленному источнику питания) и пропускает необходимый сигнал. Это можно измерить несколькими способами, в том числе человек touch и атаки на дальнем конце кабеля , которые подробно описаны в наш последующий документ под названием «Убери руки от моих Ноутбук: атаки с извлечением ключей из физического побочного канала на ПК».

В7. Может ли злоумышленник использовать вместо этого анализ питания? Источник питания постоянного тока) — еще один способ проведения атаки с низкой пропускной способностью. Это также подробно описано в нашей последующей статье «Получить Руки прочь от моего ноутбука: физические атаки по извлечению ключей из побочного канала На ПК».

Если злоумышленник может измерить утечку мощности в масштабе тактовой частоты (ГГц), то традиционный анализ мощности также может быть очень эффективным и гораздо более быстрым. Однако этому препятствует обычная практика фильтрации высокие частоты в блоке питания.

Q8: Как низкочастотный (кГц) акустический утечки предоставляют полезную информацию о гораздо более быстром (ГГц)?

Индивидуальные операции процессора слишком быстры, чтобы микрофон мог их уловить, но длинные операции (например, модульное возведение в степень в RSA) могут создать характерная (и обнаруживаемая) акустическая спектральная сигнатура на многих миллисекунды. В атаке с извлечением ключа выбранного зашифрованного текста мы тщательно

обработать входные данные для расшифровки RSA, чтобы максимизировать зависимость

спектральная подпись битов секретного ключа. См. также вопрос 18.

В атаке с извлечением ключа выбранного зашифрованного текста мы тщательно

обработать входные данные для расшифровки RSA, чтобы максимизировать зависимость

спектральная подпись битов секретного ключа. См. также вопрос 18. Для акустического канала мы не можем просто увеличить измерение

полоса пропускания: ширина полосы акустических сигналов очень мала: до 20 кГц для

звуковые сигналы и стандартные микрофоны и до нескольких сотен кГц

с помощью ультразвуковых микрофонов. Выше нескольких сотен кГц распространение звука

в воздухе имеет очень малый радиус действия: по существу, когда вы пытаетесь вибрировать

молекулы воздуха так быстро, что они просто нагреваются, вместо того, чтобы двигаться в унисон как

звуковая волна.

Q9: Насколько сейчас уязвим GnuPG?

Мы сообщили о нашей атаке разработчикам GnuPG под CVE-2013-4576, предложил подходящие контрмеры и работал с разработчиками над тестированием их. Новые версии GnuPG 1.x и libgcrypt (которая лежит в основе GnuPG

2.x), содержащий эти контрмеры и устойчивый к нашим текущим

атаки с извлечением ключей, были выпущены одновременно с первым публичным

размещение этих результатов. Некоторые из обнаруженных нами эффектов (в том числе ключ RSA

различимость) остаются.

Новые версии GnuPG 1.x и libgcrypt (которая лежит в основе GnuPG

2.x), содержащий эти контрмеры и устойчивый к нашим текущим

атаки с извлечением ключей, были выпущены одновременно с первым публичным

размещение этих результатов. Некоторые из обнаруженных нами эффектов (в том числе ключ RSA

различимость) остаются.Q10: Насколько уязвимы другие алгоритмы и криптографические реализации?

Это открытый исследовательский вопрос. Наша атака требует осторожности криптографический анализ реализации, которая до сих пор проводится только для реализации RSA в GnuPG 1.x. Реализации с использованием ослепления зашифрованным текстом (распространенная мера противодействия побочному каналу) появляются менее уязвимы. Однако мы заметили, что реализация GnuPG Шифрование Эль-Гамаля также позволяет акустически различать ключи.Q11: Существует ли реалистичный способ выполнения атаки с выбранным зашифрованным текстом на ГнуПГ?

Для проведения атаки на GnuPG мы нашли способ заставить GnuPG

автоматически расшифровывать зашифрованные тексты, выбранные злоумышленником. Идея состоит в том, чтобы

использовать зашифрованные сообщения электронной почты в соответствии с OpenPGP

и PGP/MIME

протоколы. Например, Enigmail

(популярный плагин для почтового клиента Thunderbird) автоматически

расшифровывает входящую электронную почту (для уведомлений) с помощью GnuPG. Ан

Злоумышленник может отправить по электронной почте соответствующим образом созданные сообщения жертвам, подождите, пока

они достигают целевого компьютера и наблюдают акустическую сигнатуру

их расшифровка (как показано выше), закрывая тем самым адаптивную атаку

петля.

Идея состоит в том, чтобы

использовать зашифрованные сообщения электронной почты в соответствии с OpenPGP

и PGP/MIME

протоколы. Например, Enigmail

(популярный плагин для почтового клиента Thunderbird) автоматически

расшифровывает входящую электронную почту (для уведомлений) с помощью GnuPG. Ан

Злоумышленник может отправить по электронной почте соответствующим образом созданные сообщения жертвам, подождите, пока

они достигают целевого компьютера и наблюдают акустическую сигнатуру

их расшифровка (как показано выше), закрывая тем самым адаптивную атаку

петля.

Q12: Не будет ли атака сорвана громким шумом вентилятора или многозадачность или несколько компьютеров в одной комнате?

Обычно нет. интересное акустические сигналы в основном выше 10 кГц, тогда как типичный компьютерный вентилятор шум и нормальный комнатный шум сконцентрированы на более низких частотах и могут таким образом отфильтровываться. В системах с переключением задач разные задачи могут

различаются по своим акустическим спектральным характеристикам. С использованием

оказывается, что несколько ядер помогают атаке (смещая сигнал вниз

частоты). При наличии нескольких компьютеров их можно отличить друг от друга.

пространственной локализацией или их различными акустическими сигнатурами (которые

зависит от аппаратного обеспечения, температуры компонентов и других

условия окружающей среды).

В системах с переключением задач разные задачи могут

различаются по своим акустическим спектральным характеристикам. С использованием

оказывается, что несколько ядер помогают атаке (смещая сигнал вниз

частоты). При наличии нескольких компьютеров их можно отличить друг от друга.

пространственной локализацией или их различными акустическими сигнатурами (которые

зависит от аппаратного обеспечения, температуры компонентов и других

условия окружающей среды).Q13: Какие меры противодействия доступны?

Один очевидной контрмерой является использование звукопоглощающего оборудования, такого как «звуконепроницаемые» коробки, предназначенные для достаточного ослабления всех соответствующих частоты. И наоборот, достаточно сильный широкополосный источник шума может маскировать информационные сигналы, хотя соображения эргономики могут сделать это непривлекательный. Тщательная схемотехника и высококачественная электроника компоненты, вероятно, могут уменьшить эманации.

В качестве альтернативы можно изменить криптографическое программное обеспечение и алгоритмическое методы, используемые для того, чтобы сделать эманации менее полезными для атакующего. Эти методы гарантируют, что поведение алгоритма в грубом масштабе не зависит от входных данных, которые он получает; они обычно несут некоторую производительность наказания, но часто используются в любом случае, чтобы помешать другим побочным каналам атаки. Это то, что мы помогли реализовать в GnuPG (см. Q9).

Q14: Зачем нужны программные средства противодействия? Разве это не аппаратное обеспечение? ответственность за предотвращение физической утечки?

Заманчиво обеспечить надлежащее наслоение и запретить

за физическую утечку отвечает физическое оборудование.

К сожалению, такое предотвращение утечки низкого уровня часто нецелесообразно.

из-за очень плохого компромисса между стоимостью и безопасностью: (1) любые остатки утечки

часто могут быть усилены соответствующими манипуляциями на более высоких уровнях, т. к.

мы действительно делаем это в нашей атаке с выбранным зашифрованным текстом; (2) низкоуровневые механизмы

попытаться защитить все вычисления, даже если большая их часть нечувствительна или

не вызывает легко эксплуатируемых утечек; и (3) утечка часто является

неизбежный побочный эффект основных механизмов повышения производительности

(например, рассмотрите атаки на кеш).

к.

мы действительно делаем это в нашей атаке с выбранным зашифрованным текстом; (2) низкоуровневые механизмы

попытаться защитить все вычисления, даже если большая их часть нечувствительна или

не вызывает легко эксплуатируемых утечек; и (3) утечка часто является

неизбежный побочный эффект основных механизмов повышения производительности

(например, рассмотрите атаки на кеш).

Прикладной уровень, специфические алгоритмы смягчения, напротив, предотвращают

(неизбежно) просочившийся сигнал от передачи какой-либо полезной информации. Это

часто дешевы и эффективны, а большинство криптографических программ (включая

GnuPG и libgcrypt) уже включает в себя различные средства защиты от

через явный код и через выбор алгоритмов. Фактически,

Сопротивление стороннему каналу программных реализаций в настоящее время является основным

забота о выборе криптографических примитивов, и явный

критерий оценки в конкурсах NIST AES и SHA-3.

Q15: А как насчет других акустических атак?

Смотрите обсуждение и ссылки в нашей статье и на странице Википедии на акустический Криптоанализ. В двух словах: Подслушивание нажатий клавиш на клавиатуре хорошо обсуждалось; ключи могут быть

различаются по времени или по разному звучанию. Пока эта атака

применяется к данным, которые вводятся вручную (например, пароли), это

не применимо к большим секретным данным, таким как ключи RSA. Другой акустический

источник ищет головку жесткого диска; этот источник не кажется очень полезным в

наличие кэширования, отложенной записи и многозадачности. Предшествующий современный

компьютеры — это техника MI5 «ENGULF» (изложенная в книге Питера Райта «Ловец шпионов»), при которой прослушивание телефона

использовался для подслушивания работы шифра Хагелина в египетском посольстве.

машине, тем самым восстановив свой секретный ключ.

Рассекреченные правительственные публикации США описывают акустику «TEMPEST». утечки из механических и электромеханических устройств, но не

упоминания о современных электронных вычислительных машинах.

утечки из механических и электромеханических устройств, но не

упоминания о современных электронных вычислительных машинах.

Q16: Что нового после Eurocrypt Презентация 2004 года?

- Атака с полным извлечением ключа с использованием глубоких внутренних деталей Реализация GnuP RSA

- Значительное улучшение диапазона и применимости (увеличено с 20 см до с открытым шасси до 4 м в штатном режиме)

- Гораздо лучшее оборудование (некоторые самодельные), обеспечивающее большую дальность и улучшенная характеристика сигнала

- Обработка сигналов и исправление ошибок, что позволяет провести атаку с помощью мобильного телефона, несмотря на некачественный микрофон

- Испытано гораздо больше целей

- Неакустические атаки с низкой пропускной способностью, включая потенциал шасси анализ

- Контрмеры реализованы и протестированы в GnuPG (см.

Q9)

Q9) - Подробное описание.

Q17: Что означает эта акустическая утечка? нравиться?

Для человеческого уха акустическая утечка обычно звучит как слабый, пронзительный скулящий или жужжащий шум (если он вообще находится в пределах слышимости). диапазон). Однако, если бы мы могли слышать ультразвук, это могло бы звучать как это обработанное аудио запись GnuPG, расшифровывающая несколько зашифрованных текстов [mp3]. (Сделать это слышно, мы выделили интересные частоты с помощью полосового фильтра, а затем понизил их до диапазона человеческого слуха.) В этом записи мы можем различить несколько пар тонов. Каждая такая пара является звук, сделанный одной расшифровкой RSA. Есть два тона на расшифровку потому что внутренне каждая расшифровка GnuPG RSA сначала возводится в степень по модулю секрет премьер p , а затем по модулю секретного простого числа q ? и мы действительно можем услышать разницу между этими стадиями. Более того, каждая из этих пар тонов звучит по-разному ?

потому что для каждой расшифровки используется другой ключ. Итак, в этом примере по

просто слушая обработанный сигнал, мы можем различить

разные секретные ключи,

Более того, каждая из этих пар тонов звучит по-разному ?

потому что для каждой расшифровки используется другой ключ. Итак, в этом примере по

просто слушая обработанный сигнал, мы можем различить

разные секретные ключи,Лучший способ понять сигнал — визуализировать его в виде спектрограммы, который отображает акустическую мощность как функцию времени и частоты. Для например, вот еще одна запись GnuPG, расшифровывающая несколько RSA зашифрованные тексты:

На этой спектрограмме горизонтальная ось (частота) охватывает 40 кГц, а вертикальная ось (время) охватывает 1,4 секунды. Каждая желтая стрелка указывает на середина расшифровки GnuPG RSA. Легко видеть, где каждая расшифровка начинается и заканчивается. Мы также замечаем, что звук меняется на полпути. каждая расшифровка: это вышеупомянутый переключатель из секретного прайма p к секретному простому q. Что самое интересное, мы можем увидеть тонкое различия между этими расшифровками (особенно возле желтых стрелок) ? и, таким образом, различать разные секретные ключи.

Q18: Как извлечь секретный ключ биты?

Атаки извлечения ключа находят биты секретного ключа один за другим, последовательно. Для каждого бита злоумышленник создает специальный зашифрованный текст. форме, что делает акустическую утечку зависящей именно от значения этот бит . Затем злоумышленник запускает расшифровку выбранного шифрованный текст, записывает полученный звук и анализирует его. Следующее демонстрирует типичную стадию этой атаки, фокусируясь на одном секрете ключевой бит. Если этот бит равен 0, то расшифровка выбранного зашифрованного текста будет звучат как левая спектрограмма (с сильным компонентом на 35,2 кГц). Если секретный бит равен 1, расшифровка будет звучать как правая спектрограмма (где сильный компонент находится на частоте 38,1 кГц).Используя автоматическую классификацию сигналов, атака различает эти случаи, и выводит бит секретного ключа.

Q19: Не защищены ли чувствительные устройства экранирование?

Интересно, что многие из используемых мер противодействия физическим побочным каналам

в высокочувствительных приложениях, таких как воздушные зазоры, клетки Фарадея и

фильтры источника питания не обеспечивают защиты от акустической утечки. В

в частности, клетки Фарадея с компьютерами требуют вентиляции,

который обычно обеспечивается с помощью вентиляционных отверстий, покрытых перфорированными

листового металла или металлических сот (см. Q1 выше).

Они очень эффективны для подавления компрометирующих электромагнитных помех.

излучения («TEMPEST»), но почти прозрачны для звука.

В

в частности, клетки Фарадея с компьютерами требуют вентиляции,

который обычно обеспечивается с помощью вентиляционных отверстий, покрытых перфорированными

листового металла или металлических сот (см. Q1 выше).

Они очень эффективны для подавления компрометирующих электромагнитных помех.

излучения («TEMPEST»), но почти прозрачны для звука.

Например, ниже показана запись акустических излучений через двойную сотовую металлическую вентиляционную сетку, предназначенную для блокировки электромагнитное излучение. (Покрытие этой сетки картоном устраняет сигнал.)

Q20: Какова цель вашего исследования?

Люди доверяют свою самую личную информацию компьютерам под

предположение, что их компьютеры будут хранить свои секреты. Наша цель —

обнаружить, когда это предположение опасно ложно: понять, как

информация может просачиваться неожиданным образом, что может быть использовано

гнусно. Затем мы ищем способы создания программного и аппаратного обеспечения, которые будут

лучше защитить пользователей. В данном случае, например, мы работали с

разработчики уязвимого программного обеспечения для изменения математических

операции, чтобы издаваемый звук не раскрывал секретный ключ.

Затем мы ищем способы создания программного и аппаратного обеспечения, которые будут

лучше защитить пользователей. В данном случае, например, мы работали с

разработчики уязвимого программного обеспечения для изменения математических

операции, чтобы издаваемый звук не раскрывал секретный ключ.

Более того, на философском уровне нас заинтриговало напряжение

между вычислениями и компьютерами . Большая часть компьютера

наука имеет дело с вычислениями , абстрактными

математические манипуляции с числами с формально обозначенными входами

и выходы. Но это вычисление в конечном итоге воплощается в

физические компьютеров, с множеством неожиданных результатов

(физическая утечка) и входы (через датчики и неисправности). Абстракции

базовая информатика и программирование, какими бы продуктивными они ни были,

ослепить нас к этим явлениям. Бросая вызов и раскапывая через

удобные абстракции, мы получаем более глубокое понимание тех

эфемерные ансамбли энергии и электронов, которым мы доверяем наши

Повседневная жизнь.

Но: СМИ [сми], СКА [ска].

Но: СМИ [сми], СКА [ска].

М., 2009.

М., 2009.

в августе 2014 г.:

в августе 2014 г.:

Q9)

Q9)