RU AdList JS Fixes

Установить этот скрипт?

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Tampermonkey, Greasemonkey или Violentmonkey.

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Tampermonkey или Violentmonkey.

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Tampermonkey или Violentmonkey.

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Tampermonkey или Userscripts.

Чтобы установить этот скрипт, вы должны установить расширение — менеджер скриптов.

(У меня уже есть менеджер скриптов, дайте мне установить скрипт!)

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Stylus.

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Stylus.

Чтобы установить этот скрипт, вы сначала должны установить расширение браузера, например Stylus.

Чтобы установить этот скрипт вы должны установить расширение — менеджер стилей.

Чтобы установить этот скрипт вы должны установить расширение — менеджер стилей.

(У меня уже есть менеджер стилей, дайте мне установить скрипт!)

Задайте вопрос, напишите отзыв, или пожалуйтесь на скрипт.

- Автор

- Lain inVerse

- Установок в день

- 205

- Всего установок

- 186 006

- Оценки

- 302 83 20

- Версия

- 20221120.0

- Создан

- 26.05.2016

- Обновлён

- 19.11.2022

- Совместимость

- Лицензия

- CC-BY-SA-4.

0

0

- Работает на

- Все сайты

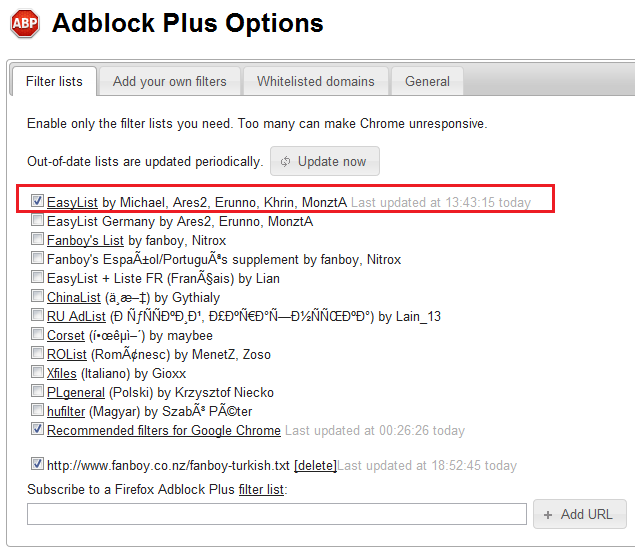

Вспомогательный скрипт для подчистки сайтов после Adblock Plus / uBlock Origin со списком фильтров RU AdList.

Скрипт совместим с расширениями Tampermonkey и Violentmonkey (за исключением версии для Firefox последнего). Greasemonkey и Adguard не поддерживаются из-за технических ограничений данных расширений как то запуск скрипта перед скриптами страницы и права доступа к свойствам window. Violentmonkey в Firefox не поддерживается из-за неумения обходить в нём CSP, что блокирует запуск скрипта на сайтах Яндекса и некоторых других.

Violentmonkey дополнительной настройки после установки не требует, но до выхода 2.12.8 скрипт может не работать на некоторых сайтах. При использовании Tampermonkey в актуальных версиях браузеров зайдите в панель управления (в меню расширения, Dashboard), Настройки (вкладка Settings). Поменяйте режим с Новичок (Novice) на Продвинутый (Advanced). Прокрутите страницу в самый низ и поменяйте режим встраивания (Inject Mode) на Мгновенный (Instant). Если вы используете Firefox 58 и более старых версий (или другой браузер на основе Firefox этих версий), то данная настройка может привести к проблемам с авторизацией на некоторых сайтах.

Поменяйте режим с Новичок (Novice) на Продвинутый (Advanced). Прокрутите страницу в самый низ и поменяйте режим встраивания (Inject Mode) на Мгновенный (Instant). Если вы используете Firefox 58 и более старых версий (или другой браузер на основе Firefox этих версий), то данная настройка может привести к проблемам с авторизацией на некоторых сайтах.

The script is compatible with Tampermonkey and Violentmonkey extensions (except Firefox version of the latter). Greasemonkey and Adguard are not supported due to technical limitations of these extensions, such as launching a script before page scripts and access rights to window properties. Violentmonkey in Firefox is not supported due to the inability to bypass CSP in it, which blocks the launch of the script on Yandex and some other sites.

Violentmonkey does not require additional configuration after installation, but before the release of 2.12.8 the script may not work on some sites. In case of using Tampermonkey in a modern browsers go to the Control Panel (extension’s menu, Dashboard), Settings tab. Change the mode from Novice to Advanced. Scroll to the bottom and change Inject Mode to Instant. If you are using Firefox 58 and older versions (or another browser based on Firefox of these versions), then this setting can lead to authorization problems on some sites.

Change the mode from Novice to Advanced. Scroll to the bottom and change Inject Mode to Instant. If you are using Firefox 58 and older versions (or another browser based on Firefox of these versions), then this setting can lead to authorization problems on some sites.

Fx56 и ниже не поддерживается.

Существующий код поддержки будет постепенно устраняться если будет мешать. Cкрипт проверяется в актуальных версиях Google Chrome и Mozilla Firefox для ПК. Стабильная работа скрипта в Firefox 52-58 не гарантируется, а некоторые функции не работают вовсе. Форки Firefox, в которых не работает Tampermonkey, не поддерживаются. Использование на мобильных устройствах возможно при условии использования Mozilla Firefox и Tampermonkey, но работоспособность там не проверяется.

Fx56 and below is not supported.

Existing compatibility code will be phased out if it gets in the way. Script is checked in the current versions of Google Chrome and Mozilla Firefox for PC. Stable operation in Firefox 52-58 is not guaranteed and some features may not work at all. Firefox forks without Tampermonkey support are not supported. It’s possible to use it on mobile devices provided you have Mozilla Firefox and Tampermonkey there, but operability there is not checked.

Firefox forks without Tampermonkey support are not supported. It’s possible to use it on mobile devices provided you have Mozilla Firefox and Tampermonkey there, but operability there is not checked.

RU AdList JS Fixes

Install this script?

You will need to install an extension such as Tampermonkey, Greasemonkey or Violentmonkey to install this script.

You will need to install an extension such as Tampermonkey or Violentmonkey to install this script.

You will need to install an extension such as Tampermonkey or Violentmonkey to install this script.

You will need to install an extension such as Tampermonkey or Userscripts to install this script.

You will need to install a user script manager extension to install this script.

(I already have a user script manager, let me install it!)

You will need to install an extension such as Stylus to install this script.

You will need to install an extension such as Stylus to install this script.

You will need to install an extension such as Stylus to install this script.

You will need to install a user style manager extension to install this script.

You will need to install a user style manager extension to install this script.

(I already have a user style manager, let me install it!)

Ask a question, post a review, or report the script.

- Author

- Lain inVerse

- Daily installs

- 205

- Total installs

- 186,006

- Ratings

- 302 83 20

- Version

- 20221120.0

- Created

- 2016-05-26

- Updated

- 2022-11-19

- Compatibility

- License

- CC-BY-SA-4.

0

0

- Applies to

- All sites

Вспомогательный скрипт для подчистки сайтов после Adblock Plus / uBlock Origin со списком фильтров RU AdList.

Скрипт совместим с расширениями Tampermonkey и Violentmonkey (за исключением версии для Firefox последнего). Greasemonkey и Adguard не поддерживаются из-за технических ограничений данных расширений как то запуск скрипта перед скриптами страницы и права доступа к свойствам window. Violentmonkey в Firefox не поддерживается из-за неумения обходить в нём CSP, что блокирует запуск скрипта на сайтах Яндекса и некоторых других.

Violentmonkey дополнительной настройки после установки не требует, но до выхода 2.12.8 скрипт может не работать на некоторых сайтах. При использовании Tampermonkey в актуальных версиях браузеров зайдите в панель управления (в меню расширения, Dashboard), Настройки (вкладка Settings).

The script is compatible with Tampermonkey and Violentmonkey extensions (except Firefox version of the latter). Greasemonkey and Adguard are not supported due to technical limitations of these extensions, such as launching a script before page scripts and access rights to window properties. Violentmonkey in Firefox is not supported due to the inability to bypass CSP in it, which blocks the launch of the script on Yandex and some other sites.

Violentmonkey does not require additional configuration after installation, but before the release of 2.12.8 the script may not work on some sites. In case of using Tampermonkey in a modern browsers go to the Control Panel (extension’s menu, Dashboard), Settings tab. Change the mode from Novice to Advanced. Scroll to the bottom and change Inject Mode to Instant. If you are using Firefox 58 and older versions (or another browser based on Firefox of these versions), then this setting can lead to authorization problems on some sites.

Change the mode from Novice to Advanced. Scroll to the bottom and change Inject Mode to Instant. If you are using Firefox 58 and older versions (or another browser based on Firefox of these versions), then this setting can lead to authorization problems on some sites.

Fx56 и ниже не поддерживается.

Существующий код поддержки будет постепенно устраняться если будет мешать. Cкрипт проверяется в актуальных версиях Google Chrome и Mozilla Firefox для ПК. Стабильная работа скрипта в Firefox 52-58 не гарантируется, а некоторые функции не работают вовсе. Форки Firefox, в которых не работает Tampermonkey, не поддерживаются. Использование на мобильных устройствах возможно при условии использования Mozilla Firefox и Tampermonkey, но работоспособность там не проверяется.

Fx56 and below is not supported.

Existing compatibility code will be phased out if it gets in the way. Script is checked in the current versions of Google Chrome and Mozilla Firefox for PC. Stable operation in Firefox 52-58 is not guaranteed and some features may not work at all. Firefox forks without Tampermonkey support are not supported. It’s possible to use it on mobile devices provided you have Mozilla Firefox and Tampermonkey there, but operability there is not checked.

Firefox forks without Tampermonkey support are not supported. It’s possible to use it on mobile devices provided you have Mozilla Firefox and Tampermonkey there, but operability there is not checked.

Раскройте весь потенциал Pihole | Оливье Баттербах

Приборная панель PiholeПредисловие : Я очарован технологиями и хотел поделиться своими открытиями, работая с Pihole. Лично я не против рекламных компаний, если они не слишком навязчивы. Pihole рекламируется как блокировщик рекламы, но на самом деле это отличный инструмент для защиты вашей собственной сети от вредоносных программ и так далее. Я также обновляю свой блог новыми статьями с моей консалтинговой компанией, вы можете проверить в https://cdcloudlogix.com/blog.

Я лично использую Pihole, установленный на Raspberry pi , я дал фиксированный частный IP-адрес в своей сети, куда я перенаправляю все свои DNS-запросы. Вам необходимо иметь некоторые базовые знания о командных строках Linux для установки Pihole, вот ссылка на официальную документацию от Raspberry pi о том, как работать с Терминалом.

Если у вас есть некоторый опыт использования терминала, вы можете запустить установку Pihole, просто используя:

curl -sSL https://install.pi-hole.net | bash

Эта команда автоматически перейдет к этой установке. Для получения дополнительной информации и рекомендаций ознакомьтесь с официальной документацией Pihole.

Другая часть, которую я расскажу быстро, Pihole Dashboard довольно понятна. После того, как вы завершили предыдущую установку в части I, откройте свой любимый браузер по следующему адресу:

http://Панель управления Pihole/admin

Пароль для входа в систему вкладка случайный и выдается после установки в вашем терминале, вы всегда можете сбросить его, используя в своем терминале:

$ pihole -a -p

Затем вам будет представлена эта подробная панель инструментов:

Подробная панель Pihole Эта панель позволит получить доступ к большинству элементов управления Pihole, таких как DHCP, конфигурация DNS и т. д., а также перезагрузить конфигурацию. Панель инструментов помогает устранять неполадки и визуализировать глобальный объем трафика DNS-запросов, что вам понадобится, когда мы раскроем весь потенциал Pihole с помощью командной строки в следующих частях.

д., а также перезагрузить конфигурацию. Панель инструментов помогает устранять неполадки и визуализировать глобальный объем трафика DNS-запросов, что вам понадобится, когда мы раскроем весь потенциал Pihole с помощью командной строки в следующих частях.

Первым шагом к максимальному использованию вашей новой игрушки будет использование списка отфильтрованных доменов, уже собранного сообществом. Веб-сайт filterlists.com содержит основные основные элементы, которые помогут вам заблокировать:

- Шпионские домены

- Домены вредоносных программ

- Сети майнинга монет

- Домены программ-вымогателей

- Фишинговые домены

- Домены is 6

- Трекеры и аналитики фильтр совместим с Pihole

Чтобы применить один из фильтров, выберите тот, который вы хотите использовать, и щелкните правой кнопкой мыши ссылку «🔎 Просмотр» и выберите Копировать расположение ссылки. Оттуда откройте терминал и вставьте этот URL-адрес в файл /etc/pihole/adlists.

list . После завершения перезагрузите конфигурацию Pihole с помощью команды pihole -g. Вот пример вывода этой команды:

list . После завершения перезагрузите конфигурацию Pihole с помощью команды pihole -g. Вот пример вывода этой команды:root@raspberrypi:~# pihole -g

[i] Блокировка Pi-hole включена

[i] Обнаружено нейтринное излучение...

[✓] Извлечение исходного списка черного списка в диапазон[i] Цель: raw.githubusercontent.com (adservers-and-trackers.txt)

[✓] Статус: Получение успешноЭти внешние списки фильтров поддерживаются и обновляются некоторое время до время, я бы посоветовал использовать задание Cron, чтобы поддерживать этот список в актуальном состоянии, используя приведенную выше команду еженедельно.

В качестве отправной точки, вот мой список фильтров, реализованных на моем личном Pihole:

root@raspberrypi:/home/pi# cat /etc/pihole/adlists.list

# Предотвращение трекеров и вредоносных программ

https://raw.githubusercontent.com/DRSDavidSoft/additional-hosts/master/domains/blacklist/adservers-and-trackers.txt

https://gitlab. com/quidsup/notrack-blocklists /raw/master/notrack-malware.txt

com/quidsup/notrack-blocklists /raw/master/notrack-malware.txt

https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt

https://raw.githubusercontent.com/notracking/hosts-blocklists /master/hostnames.txt

https://s3.amazonaws.com/lists.disconnect.me/simple_tracking.txt

https://gitlab.com/my-privacy-dns/matrix/matrix/-/raw/master /source/tracking/domains.list

https://raw.githubusercontent.com/r-a-y/mobile-hosts/master/AdguardApps.txt

https://raw.githubusercontent.com/r-a-y/mobile-hosts/master/AdguardMobileAds.txt

https://raw .githubusercontent.com/FadeMind/hosts.extras/master/StreamingAds/hosts

https://raw.githubusercontent.com/w13d/adblockListABP-PiHole/master/Spotify.txt

https://raw.githubusercontent.com/DRSDavidSoft /additional-hosts/master/domains/blacklist/adservers-and-trackers.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/AdAway-Default-Blocklist. txt

txt

https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt

https://v.firebog.net/hosts/Easyprivacy.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser /master/Subscribeable-Lists/ParsedBlacklists/FadeMind-addSpam.txt

https://raw.githubusercontent.com/mitchellkrogza/The-Big-List-of-Hacked-Malware-Web-Sites/master/hacked-domains.list # Prevent Analytics

https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/AmazonFireTV.txt

https://raw.githubusercontent.com/mitchellkrogza/Stop.Google.Analytics.Ghost.Spam.HOWTO/master/ вывод/домены/НЕАКТИВЕН/список

https://raw.githubusercontent.com/nickspaargaren/no-google/master/categories/analytics.txt

https://raw.githubusercontent.com/nickspaargaren/no-google/master/categories/analyticsparsed

https:/ /raw.githubusercontent.com/kowith437/PersonalFilterListCollection/master/hosts/hosts_facebook0.txt

https://raw.githubusercontent.com/anudeepND/blacklist/master/facebook. txt# Предотвратить шпионское ПО

txt# Предотвратить шпионское ПО

https://raw.githubusercontent. com/r-a-y/mobile-hosts/master/AdguardMobileSpyware.txt

https://raw.githubusercontent.com/XionKzn/PiHole-Lists/master/PiHole_HOSTS_Spyware.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/WindowsSpyBlocker81.txt

https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy .txt# Предотвратить майнинг сети

https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list.txt

https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/list_browser.txt

https:/ /gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/hosts

https://gitlab.com/ZeroDot1/CoinBlockerLists/raw/master/hosts_Optional

https://raw.githubusercontent.com/anudeepND/blacklist/master/CoinMiner.txt

https://raw.githubusercontent.com/austinheap/sophos-xg-block-lists/master/nocoin.txt# Предотвращение программ-вымогателей

https://raw.githubusercontent. com/pirat28/IHateTracker/master/iHateTracker.txt

com/pirat28/IHateTracker/master/iHateTracker.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/CryptoWall-Ransomware-C2-Domain- blocklist.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/Locky-Ransomware-C2-Domain-Blocklist.txt

https://raw.githubusercontent.com/XionKzn/PiHole-Lists/master/Cerber_Ransomware.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/Ransomware-Domain-Blocklist .txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/TeslaCrypt-Ransomware-C2-Domain-Blocklist.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser /master/Subscribeable-Lists/ParsedBlacklists/TeslaCrypt-Ransomware-Payment-Sites-Domain-Blocklist.txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribeable-Lists/ParsedBlacklists/TorrentLocker-Ransomware-C2-Domain-Blocklist. txt

txt

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master /Subscribeable-Lists/ParsedBlacklists/TorrentLocker-Ransomware-Payment-Sites-Domain-Blocklist.txt# Предотвратить фишинг

https://gitlab.com/Kurobeats/phishing_hosts/raw/master/hosts

https://raw.githubusercontent. com/MetaMask/eth-phishing-detect/master/src/hosts.txtРади развлечения и чтобы бросить себе вызов, я хотел понять, как заблокировать рекламу Youtube на моем AmazonFireTV. Служба потоковой передачи Youtube использует « .googlevideo.com» в качестве основного доменного имени для видео, а также для рекламы.

Многие уже некоторое время пытаются распознать шаблон, используемый Youtube для внедрения рекламы (проверьте эту ветку Discourse pihole, начатую в 2016 году), и вот небольшая документация по Как это сделать .

Обновление : реклама Youtube больше не блокируется этим методом, Youtube интегрирует свою рекламу в один и тот же поток данных (что означает, что блокировка рекламы с помощью DNS-именования больше не работает.

Возможно, есть другое решение, использующее прокси для всех ваших HTTPS). трафик, который будет расшифровывать ваш безопасный трафик на рейсе и блокировать рекламный трафик.Для этого требуется root-доступ к телефону / приложениям.Некоторые решения там доступны, но в конечном итоге вы отправляете весь свой конфиденциальный трафик на кто знает куда . В конце концов, я просто использую веб-приложения (отличные от мобильных приложений) на своем телефоне, где я контролирую свои данные и могу блокировать рекламный трафик;)

Возможно, есть другое решение, использующее прокси для всех ваших HTTPS). трафик, который будет расшифровывать ваш безопасный трафик на рейсе и блокировать рекламный трафик.Для этого требуется root-доступ к телефону / приложениям.Некоторые решения там доступны, но в конечном итоге вы отправляете весь свой конфиденциальный трафик на кто знает куда . В конце концов, я просто использую веб-приложения (отличные от мобильных приложений) на своем телефоне, где я контролирую свои данные и могу блокировать рекламный трафик;)- Добавьте Python3 и pip на свое устройство pihole

Установите их это путь:

$ sudo apt-get install python3.7 python3-pip

Свяжите python3 с вашей пользовательской средой:

$ sudo ln -s /usr/bin/pip3 /usr/local/bin/pip

$ sudo ln -s /usr/bin/python3.7 /usr/local/bin/pythonПроверка:

$ python --version

Python 3.7.3

$ pip --version

pip 18.1 из /usr/lib/python3/dist-packages/pip (python 3. 7)

7) 2. Используйте скрипт Sublist3r:

Создайте папку для размещения этого репозитория Github (Инструкции также присутствуют там):

$ sudo mkdir /etc/sublist/

Загрузите и разархивируйте этот проект:

$ cd /etc/sublist/

$ sudo wget https ://github.com/aboul3la/Sublist3r/archive/master.zip

[...] $ sudo unzip -o master.zipЭтот скрипт поможет нам получить динамические поддомены, созданные и сгенерированные YouTube (в данном случае googlevideo). Раньше я получал эти поддомены с помощью DNSDumpster, но это было ограничено только 100 доменами (спасибо моим читателям за указание на это). С помощью этого метода вы должны получить около 700+ субдоменов.

3. Окончательный скрипт для реализации магии:

Sublist3r также потребует установки некоторых пакетов (инструкции также есть на Github), установите их следующим образом

root@raspberrypi:~# apt-get install python-argparse python3-dns python3-requests

Вы должны протестировать этот скрипт следующим образом:

root@raspberrypi:/etc/sublist# python /etc/sublist /Sublist3r-master/sublist3r.

py -h

py -h

использование: sublist3r.py [-h] -d ДОМЕН [-b [BRUTEFORCE]] [-p PORTS] [-v [VERBOSE]]

[-t TREADS] [- e ENGINES] [-o OUTPUT] [-n]ОПЦИИ:

-h, --help показать это справочное сообщение и выйти

-d ДОМЕН, --domain ДОМЕН

Имя домена для перечисления его субдоменов

-b [BRUTEFORCE], --bruteforce [BRUTEFORCE]

Включить модуль subbrute bruteforce

-p ПОРТЫ, --ports ПОРТЫ

Сканировать найденные субдомены по указанным tcp портам

-v [VERBOSE], --verbose [VERBOSE]

Включить детализацию и отображать результаты в реальном времени

-t ПОТОКИ, --threads ПОТОКИ

Количество потоков, используемых для суббрутфорса

-e ДВИГАТЕЛИ, --engines ДВИГАТЕЛИ

Укажите список поисковых систем, разделенных запятыми

-o ВЫВОД, --output ВЫВОД

Сохранить результаты в текстовый файл

-n, --no-color Вывод без цветаПример: python /etc/sublist/Sublist3r-master/sublist3r.py -d google.comТеперь я использую этот скрипт для фильтрации нужного трафика и добавления его в мой файл черного списка в Pihole (путь сценария: /etc/pihole/youtube-ads.

sh ):

sh ):#!/usr/bin/env bash# Очистить предыдущий список файлов доменов

rm /var/log/sublist- youtube-result.txt# Получить все субдомены .googlevideo.com

python /etc/sublist/Sublist3r-master/sublist3r.py -d googlevideo.com -n -o /var/log/sublist-youtube-result.txt# Любой Субдомены .googlevideo.com, начинающиеся с 'r', будут отфильтрованы в файле 9r /var/log/sublist-youtube-result.txt >> /var/log/sublist-youtube-filtered.txt# Любые поддомены .googlevideo.com, содержащие "s" из предыдущего отфильтрованного списка, будут отфильтрованы в файле

. sed 's/\s.*$//' /var/log/sublist-youtube-filtered.txt >> /var/log/sublist-youtube-ads.txt# Поместить результаты в текстовый файл черного списка Pihole

cat /var /log/sublist-youtube-ads.txt > /etc/pihole/blacklist.txt# Получить уникальные значения

perl -i -ne 'печатать, если ! $x{$_}++' /etc/pihole/blacklist.txt# Получение уникальных значений

чаун -R пихол. /etc/pihole# Направить выводы в pihole db

cat /etc/pihole/blacklist. txt | xargs pihole -b

txt | xargs pihole -b Этот сценарий разделен на несколько частей:

- Извлечение субдоменов из Sublist3r

- Фильтрация, помещение результатов в файл черного списка и обработка результатов.

- Используйте канал

xargsдля заполнения pihole db на основе нахождения

Я запускаю это два раза в час с помощью cronjob (не забудьте сделать этот скрипт исполняемым с chmod ):

root@raspberrypi:/home/pi# crontab -l

*/30 * * * * /etc/pihole/youtube-ads.shЭта конфигурация работает некоторое время и У меня есть реклама в моем приложении FireTV или Youtube на моем телефоне. Со временем cronjob будет собирать субдомены и добавлять их в ваш файл pihole, что ограничит количество объявлений, которым вы будете показываться.

Не стесняйтесь обращаться ко мне, если вы хотите поделиться своими идеями.

В заключительной части этой публикации вы также можете использовать реализацию списка регулярных выражений, соответствующих доменным именам, которые вы хотите запретить.

Я использовал , чтобы использовать это в прошлом с предыдущими версиями Pihole, каким-то образом домена из черного списка перенаправлялись на CNAME из белого списка фактически обходили Pihole. У меня больше нет этой проблемы в Pihole версии 5.1 :

root@raspberrypi:/home/pi# pihole -v

Версия Pi-hole v5.1.1 (последняя: v5.1.1)

Версия AdminLTE v5 .1 (Последняя версия: v5.1)

Версия FTL v5.1 (Последняя версия: v5.1)Раньше единственным способом блокировки этого трафика было использование Regex, просто путем списка шаблонов в этом 9)((думать)?с)?google($|((adservices|apis|mail|static|syndication|tagmanager|tagservices|usercontent|zip|-аналитика)($|\..+)))

([A -Za-z0-9.-]*\.)?clicks\.beap\.bc\.yahoo\.com/

([A-Za-z0-9.-]*\.)?secure\.footprint \.net/

([A-Za-z0-9.-]*\.)?match\.com/

([A-Za-z0-9.-]*\.)?clicks\.beap\ .bc\.yahoo(\.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9. -]*\.)? sitecout(\.\w{2}\.\w{2}|\.\w{2,4})/

-]*\.)? sitecout(\.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?appnexus(\. \w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?evidon(\.\w{2 }\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?mediamath(\.\w{2}\.\w{2}|\.\w{2,4})/

([A -Za-z0-9.-]*\.)?scorecardresearch(\.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0 -9.-]*\.)?двойной щелчок(\.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.- ]*\.)?flashtalking(\.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\. )?turn(\.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?mathtag( \.\w{2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?googlesyndication(\.\w {2}\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?s\.yimg\.com/cv/ ae/us/аудитория/

([A-Za-z0-9.-]*\.)?clicks\.beap/

([A-Za-z0-9.-]*\.)?.doubleclick(\.\w{2 }\.\w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?yieldmanager(\.\w{2}\.\ w{2}|\.\w{2,4})/

([A-Za-z0-9.-]*\.)?w55c(\.\w{2}\.\w{2} |\.\w{2,4})/

([A-Za-z0-9.-]*\.)?adnxs(\.\w{2}\.\w{2}|\.\ w{2,4})/

([A-Za-z0-9.-]*\.)?advertising\. com/

com/

([A-Za-z0-9.-]*\.)?evidon \.com/

([A-Za-z0-9.-]*\.)?scorecardresearch\.com/

([A-Za-z0-9.-]*\.)?flashtalking\.com/

([A-Za-z0-9.-]*\.)?turn\.com/

([A-Za-z0-9|\.)unityads(|\.co)\.com$Я буду постоянно обновлять эту публикацию. Вещи продолжают развиваться быстро, особенно новые реализации, такие как DNS через HTTPS, и мне интересно, как Pihole будет использовать эту технологию и адаптироваться к ней.

Обзор — документация по Pi-hole

Pi-hole использует известную систему управления реляционными базами данных

Таблицы доменов (

список доменов)В базе данных хранятся белые и черные списки, которые имеют непосредственное отношение к поведению блокировки домена Pi-hole.

Таблица

Таблица domainlistсодержит все домены из белого и черного списков. В нем есть несколько дополнительных полей для хранения данных, связанных с данным доменом, таких как включенное состояниеПоля даты определены как

INTEGERполя, так как они ожидают числовые метки времени, также известные как UNIX time . Поляdate_addedиdate_modifiedинициализируются текущей отметкой времени, преобразованной во время UNIX. Поле комментарияPi-hole’s FTL DNS считывает таблицы через различные представления, опуская любые отключенные домены.

8 черный список04:00Этикетка Тип Принудительная уникальность Контент идентификаторцелое число Да Уникальный ID для операций с базой данных типцелое число № 0= точный белый список,

1= точный черный список,

2= регулярное выражение белый список,

3= регулярное выражениедоментекст Да Домен включенологическое значение № Отметьте, должен ли домен использоваться pihole-FTL

(0= отключено,1= включено)date_addedцелое число № Отметка времени добавления домена date_modifiedцелое число № Отметка времени последнего изменения домена, автоматически обновляется при изменении записи комментарийтекст № Необязательное поле для произвольных комментариев пользователя, единственное поле, которое может быть NULLТаблица списка объявлений (

список объявлений)Таблица

adlistсодержит все источники для доменов, которые должны быть собраныпихоле -g. Как и в других таблицах, в ней есть несколько дополнительных полей для хранения метаданных, связанных с данным источником.

Как и в других таблицах, в ней есть несколько дополнительных полей для хранения метаданных, связанных с данным источником.Этикетка Тип Принудительная уникальность Контент идентификаторцелое число Да Уникальный ID для операций с базой данных адрестекст Да URL списка 904:00 включенологическое значение № Отметьте, должен ли домен использоваться pihole-FTL

(0= отключено,1= включено)date_addedцелое число № Отметка времени добавления домена date_modifiedцелое число № Отметка времени последнего изменения домена, автоматически обновляется при изменении записи 904:00 комментарийтекст № Необязательное поле для произвольных комментариев пользователя date_updatedцелое число № Временная метка последнего обновления этого списка ( pihole -g, а не обновляет эту временную метку, когда загруженный список не изменился с момента последнего запускаpihole -g)номер904:00целое число № Количество доменов в этом списке недействительные_доменыцелое число № Количество недействительных доменов в этом списке статусцелое число № 1= Загрузка списка прошла успешно,2= Список не изменился восходящего потока, Pi-hole использовал локальную копию,3= Список недоступен, Pi-hole использовал локальную копию,4= Список недоступен, на вашем Pi-hole

Гравиметрический стол (

гравитационный)Таблица

).gravityсостоит из доменов, обработанных командой Pi-holegravity(pihole -g). Домены в этом списке представляют собой набор доменов, полученных из настроенных источников (см. таблицуadlist.Во время каждого запуска

pihole -gэта таблица сбрасывается и полностью перестраивается из вновь полученного набора доменов, подлежащих блокировке.Этикетка Тип Контент доментекст Заблокированный домен, составленный из списка объявлений, на который ссылается adlist_idadlist_idцелое число ID , связанный со списками объявлений в таблице список объявленийУникальность применяется к парам (

домен,adlist_id). Другими словами: домены можно добавлять несколько раз, но только в том случае, если они ссылаются на разные списки объявлений как на свои источники.

Другими словами: домены можно добавлять несколько раз, но только в том случае, если они ссылаются на разные списки объявлений как на свои источники.Клиентская таблица (

клиент)Клиенты идентифицируются по своим IP-адресам . Каждый клиент автоматически получает уникальный идентификатор (

id).Этикетка Тип Контент идентификаторцелое число Клиент ID (автоинкремент) IP-адрестекст IP адрес клиента ( IPv4 или IPv6 ), обеспечивается уникальность date_addedцелое число Отметка времени добавления клиента date_modifiedцелое число Временная метка последнего изменения клиента, автоматически обновляется при изменении записи комментарийтекст Необязательное поле для произвольных комментариев пользователя, единственное поле, которое может быть NULLКлиенты могут быть идентифицированы по подсетям.

Произвольные конфигурации подсети могут быть указаны с использованием широко известной нотации бесклассовой междоменной маршрутизации (CIDR).

Это позволяет указать «широкие клиенты», такие как

Произвольные конфигурации подсети могут быть указаны с использованием широко известной нотации бесклассовой междоменной маршрутизации (CIDR).

Это позволяет указать «широкие клиенты», такие как-

192.168.1.0/24, который будет соответствовать всем клиентам в диапазоне от192.168.1.1до192.168.1.255(256 устройств), -

10.8.0.0/16будет соответствовать всем клиентам в диапазоне от10.8.0.1до10.8.255.255(65 536 устройств) и -

192.168.100.0/22 , представляющий 1024 адресов IPv4 от192.168.100.0до192.168.103.255.

Нотация CIDR может использоваться для IPv6 подсетей, а также. Блок IPv6

2001:db8::/48представляет все адресов IPv6 от2001:db8:0:0:0:0:0:0до2001:db8:0:ffff:ffff: ffff:ffff:ffff(1 208 925 819 614 629 174 706 176 = примерно один гептиллион устройств).

0

0 0

0 list . После завершения перезагрузите конфигурацию Pihole с помощью команды pihole -g. Вот пример вывода этой команды:

list . После завершения перезагрузите конфигурацию Pihole с помощью команды pihole -g. Вот пример вывода этой команды: com/quidsup/notrack-blocklists /raw/master/notrack-malware.txt

com/quidsup/notrack-blocklists /raw/master/notrack-malware.txt  txt

txt  txt# Предотвратить шпионское ПО

txt# Предотвратить шпионское ПО  com/pirat28/IHateTracker/master/iHateTracker.txt

com/pirat28/IHateTracker/master/iHateTracker.txt  txt

txt  Возможно, есть другое решение, использующее прокси для всех ваших HTTPS). трафик, который будет расшифровывать ваш безопасный трафик на рейсе и блокировать рекламный трафик.Для этого требуется root-доступ к телефону / приложениям.Некоторые решения там доступны, но в конечном итоге вы отправляете весь свой конфиденциальный трафик на кто знает куда . В конце концов, я просто использую веб-приложения (отличные от мобильных приложений) на своем телефоне, где я контролирую свои данные и могу блокировать рекламный трафик;)

Возможно, есть другое решение, использующее прокси для всех ваших HTTPS). трафик, который будет расшифровывать ваш безопасный трафик на рейсе и блокировать рекламный трафик.Для этого требуется root-доступ к телефону / приложениям.Некоторые решения там доступны, но в конечном итоге вы отправляете весь свой конфиденциальный трафик на кто знает куда . В конце концов, я просто использую веб-приложения (отличные от мобильных приложений) на своем телефоне, где я контролирую свои данные и могу блокировать рекламный трафик;) 7)

7)  py -h

py -h  sh ):

sh ): txt | xargs pihole -b

txt | xargs pihole -b

-]*\.)? sitecout(\.\w{2}\.\w{2}|\.\w{2,4})/

-]*\.)? sitecout(\.\w{2}\.\w{2}|\.\w{2,4})/  com/

com/  Таблица

Таблица  Как и в других таблицах, в ней есть несколько дополнительных полей для хранения метаданных, связанных с данным источником.

Как и в других таблицах, в ней есть несколько дополнительных полей для хранения метаданных, связанных с данным источником.

Другими словами: домены можно добавлять несколько раз, но только в том случае, если они ссылаются на разные списки объявлений как на свои источники.

Другими словами: домены можно добавлять несколько раз, но только в том случае, если они ссылаются на разные списки объявлений как на свои источники. Произвольные конфигурации подсети могут быть указаны с использованием широко известной нотации бесклассовой междоменной маршрутизации (CIDR).

Это позволяет указать «широкие клиенты», такие как

Произвольные конфигурации подсети могут быть указаны с использованием широко известной нотации бесклассовой междоменной маршрутизации (CIDR).

Это позволяет указать «широкие клиенты», такие как