Active Directory — Википедия

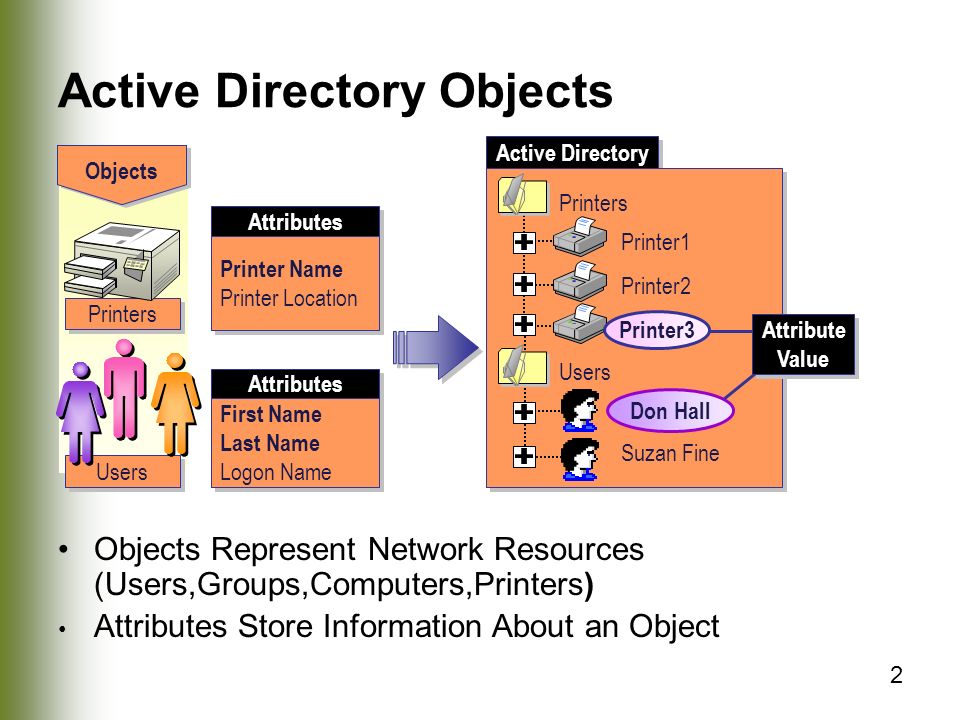

ОбъектыПравить

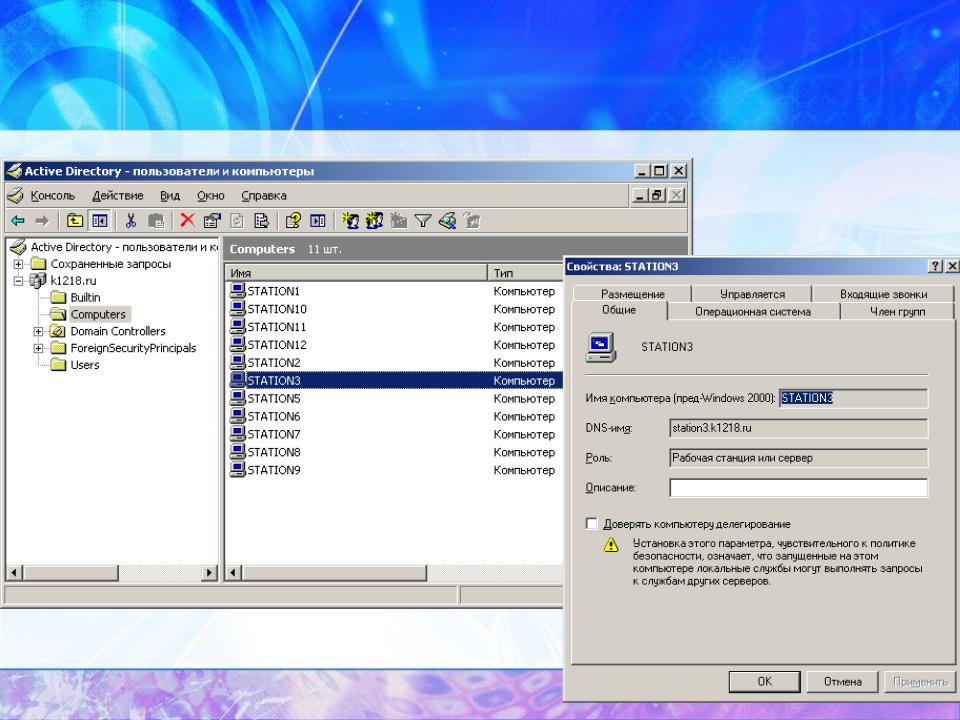

Active Directory имеет иерархическую структуру, состоящую из объектов. Объекты разделяются на три основные категории: ресурсы (например, принтеры), службы (например, электронная почта) и учётные записи пользователей и компьютеров. Служба предоставляет информацию об объектах, позволяет организовывать объекты, управлять доступом к ним, а также устанавливает правила безопасности.

Объекты могут быть хранилищами для других объектов (группы безопасности и распространения). Объект уникально определяется своим именем и имеет набор атрибутов — характеристик и данных, которые он может содержать; последние, в свою очередь, зависят от типа объекта. Атрибуты являются составляющей базой структуры объекта и определяются в схеме. Схема определяет, какие типы объектов могут существовать.

Сама схема состоит из двух типов объектов: объекты классов схемы и объекты атрибутов схемы. Один объект класса схемы определяет один тип объекта Active Directory (например, объект «Пользователь»), а один объект атрибута схемы определяет атрибут, который объект может иметь.

Каждый объект атрибута может быть использован в нескольких разных объектах классов схемы. Эти объекты называются объектами схемы (или метаданными) и позволяют изменять и дополнять схему, когда это необходимо и возможно. Однако каждый объект схемы является частью определений объектов, поэтому отключение или изменение этих объектов могут иметь серьёзные последствия, так как в результате этих действий будет изменена структура каталогов. Изменение объекта схемы автоматически распространяется в службе каталогов. Будучи однажды созданным, объект схемы не может быть удалён, он может быть только отключён. Обычно все изменения схемы тщательно планируются.

Контейнер аналогичен объекту в том смысле, что он также имеет атрибуты и принадлежит пространству имён, но, в отличие от объекта, контейнер не обозначает ничего конкретного: он может содержать группу объектов или другие контейнеры.

СтруктураПравить

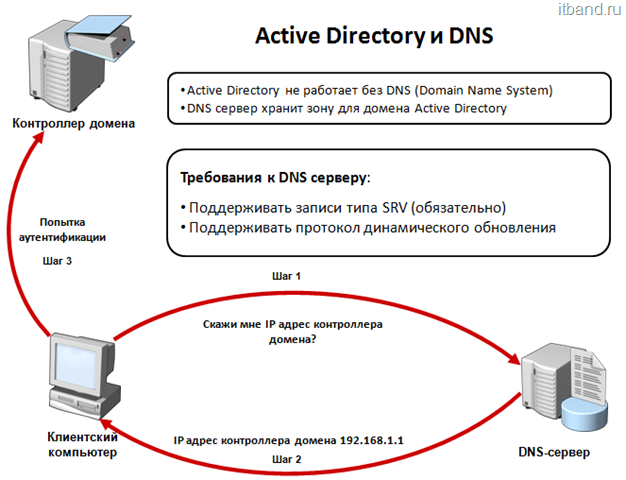

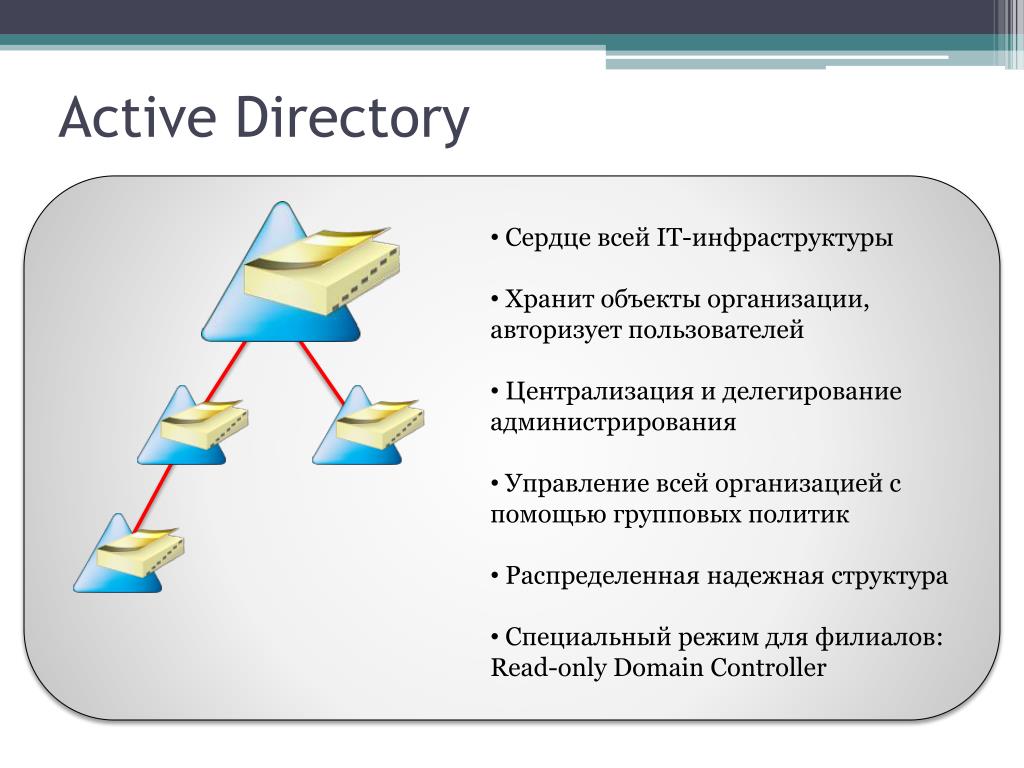

Верхним уровнем структуры является лес — совокупность всех объектов, атрибутов и правил (синтаксиса атрибутов) в Active Directory. Лес содержит одно или несколько деревьев, связанных транзитивными отношениями доверия. Дерево содержит один или несколько доменов, также связанных в иерархию транзитивными отношениями доверия. Домены идентифицируются своими структурами имён DNS — пространствами имён.

Лес содержит одно или несколько деревьев, связанных транзитивными отношениями доверия. Дерево содержит один или несколько доменов, также связанных в иерархию транзитивными отношениями доверия. Домены идентифицируются своими структурами имён DNS — пространствами имён.

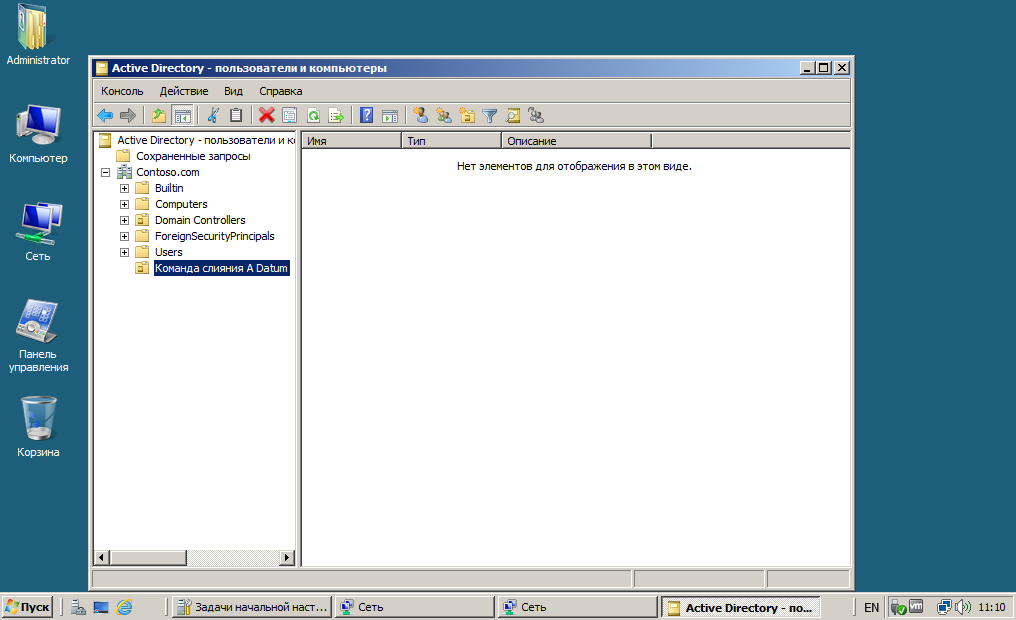

Объекты в домене могут быть сгруппированы в контейнеры — подразделения. Подразделения позволяют создавать иерархию внутри домена, упрощают его администрирование и позволяют моделировать, например, организационную или географическую структуру организации в службе каталогов. Подразделения могут содержать другие подразделения. Microsoft рекомендует использовать как можно меньше доменов в службе каталогов, а для структурирования и политик использовать подразделения. Часто групповые политики применяются именно к подразделениям. Групповые политики сами являются объектами. Подразделение является самым низким уровнем, на котором могут делегироваться административные полномочия.

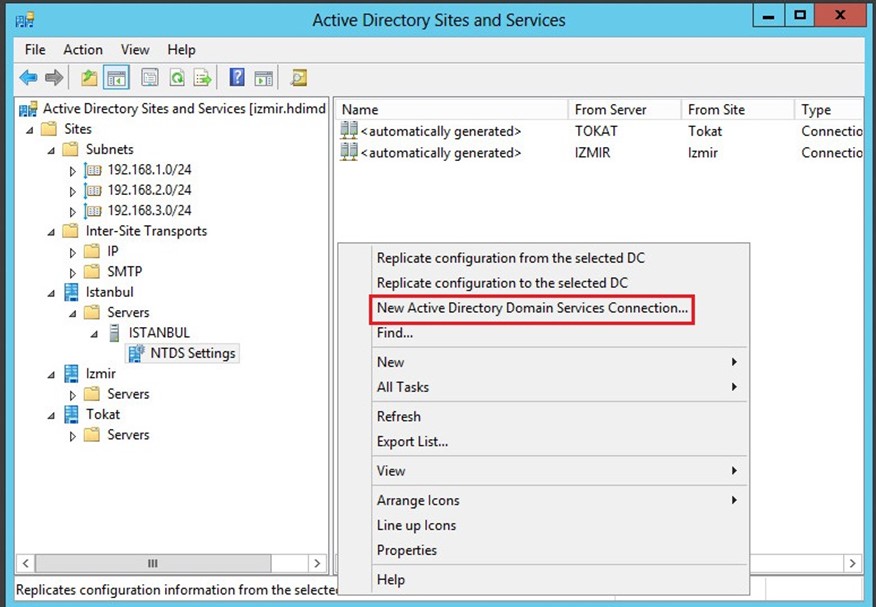

Другим способом деления являются сайты, которые являются способом физической (а не логической) группировки на основе сегментов сети. Сайты подразделяются на имеющие подключения по низко скоростным каналам (например, по каналам глобальных сетей, с помощью виртуальных частных сетей) и по высокоскоростным каналам (например, через локальную сеть). Сайт может содержать один или несколько доменов, а домен может содержать один или несколько сайтов. При проектировании службы каталогов важно учитывать сетевой трафик, создающийся при синхронизации данных между сайтами.

Сайты подразделяются на имеющие подключения по низко скоростным каналам (например, по каналам глобальных сетей, с помощью виртуальных частных сетей) и по высокоскоростным каналам (например, через локальную сеть). Сайт может содержать один или несколько доменов, а домен может содержать один или несколько сайтов. При проектировании службы каталогов важно учитывать сетевой трафик, создающийся при синхронизации данных между сайтами.

Ключевым решением при проектировании службы каталогов является решение о разделении информационной инфраструктуры на иерархические домены и подразделения верхнего уровня. Типичными моделями, используемыми для такого разделения, являются модели разделения по функциональным подразделениям компании, по географическому положению и по ролям в информационной инфраструктуре компании. Часто используются комбинации этих моделей.

Физическая структура и репликацияПравить

Физически информация хранится на одном или нескольких равнозначных контроллерах доменов, заменивших использовавшиеся в Windows NT основной и резервные контроллеры домена, хотя для выполнения некоторых операций сохраняется и так называемый сервер «операций с одним главным сервером», который может эмулировать главный контроллер домена. Каждый контроллер домена хранит копию данных, предназначенную для чтения и записи. Изменения, сделанные на одном контроллере, синхронизируются на все контроллеры домена при репликации. Серверы, на которых сама служба Active Directory не установлена, но которые при этом входят в домен Active Directory, называются рядовыми серверами.

Каждый контроллер домена хранит копию данных, предназначенную для чтения и записи. Изменения, сделанные на одном контроллере, синхронизируются на все контроллеры домена при репликации. Серверы, на которых сама служба Active Directory не установлена, но которые при этом входят в домен Active Directory, называются рядовыми серверами.

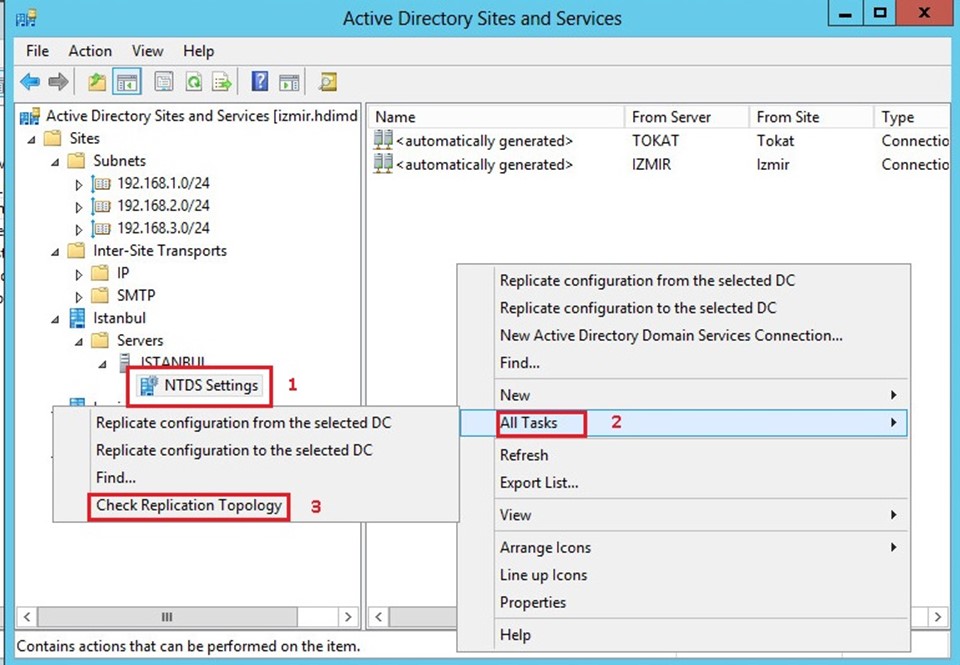

Репликация каталога выполняется по запросу. Служба KCC (Knowledge Consistency Checker) создаёт топологию репликации, которая использует сайты, определённые в системе, для управления трафиком. Внутрисайтовая репликация выполняется часто и автоматически с помощью средства проверки согласованности (уведомлением партнёров по репликации об изменениях). Репликация между сайтами может быть настроена для каждого канала сайта (в зависимости от качества канала) — различная «оценка» (или «стоимость») может быть назначена каждому каналу (например, DS3, T1, ISDN), и трафик репликации будет ограничен, передаваться по расписанию и маршрутизироваться в соответствии с назначенной оценкой канала.

Если структура Active Directory содержит несколько доменов, для решения задачи поиска объектов используется глобальный каталог: контроллер домена, содержащий все объекты леса, но с ограниченным набором атрибутов (неполная реплика). Каталог хранится на указанных серверах глобального каталога и обслуживает междоменные запросы.

Возможность операций с одним главным компьютером позволяет обрабатывать запросы, когда репликация с несколькими главными компьютерами недопустима. Есть пять типов таких операций: эмуляция главного контроллера домена (PDC-эмулятор), главный компьютер относительного идентификатора (мастер относительных идентификаторов или RID-мастер), главный компьютер инфраструктуры (мастер инфраструктуры), главный компьютер схемы (мастер схемы) и главный компьютер именования домена (мастер именования доменов).

Базу Active Directory можно разделить на три логических хранилища или «раздела». Схема является шаблоном для службы и определяет все типы объектов, их классы и атрибуты, синтаксис атрибутов (все деревья находятся в одном лесу, потому что у них одна схема). Конфигурация является структурой леса и деревьев Active Directory. Домен хранит всю информацию об объектах, созданных в этом домене. Первые два хранилища реплицируются на все контроллеры доменов в лесу, третий раздел полностью реплицируется между репликами контроллеров в рамках каждого домена и частично — на сервера глобального каталога.

База данных (хранилище каталогов) в Windows 2000 использует расширяемую подсистему хранения Microsoft Jet Blue (англ.), которая позволяет для каждого контроллера домена иметь базу размером до 16 терабайт и 1 миллиард объектов (теоретическое ограничение, практические тесты выполнялись только с приблизительно 100 миллионами объектов). Файл базы называется

Файл базы называется NTDS.DIT и имеет две основные таблицы — таблицу данных и таблицу связей. В Windows Server 2003 добавлена ещё одна таблица для обеспечения уникальности экземпляров дескрипторов безопасности.

Различные уровни взаимодействия с Active Directory могут быть реализованы в большинстве UNIX-подобных операционных систем посредством LDAP-клиентов, но такие системы, как правило, не воспринимают большую часть атрибутов, ассоциированных с компонентами Windows, например, групповые политики и поддержку односторонних доверенностей. Однако с выходом Samba 4 появилась возможность использовать групповые политики и инструменты администрирования Windows.

Сторонние поставщики предлагают интеграцию Active Directory на платформах UNIX, Linux, Mac OS X и ряд приложений на Java, среди них — продукты корпорации Centrify[en] DirectControl и Express, UNAB (Computer Associates), TrustBroker (CyberSafe), PowerBroker Identity Services (BeyondTrust)[3], Authentication Services (Quest Software), ADmitMac (Thursby)[3]. Сервер Samba — пакета программ PowerBroker Identity Services совместимости с сетевыми службами Microsoft — может выполнять роль контроллера домена[4][5].

Сервер Samba — пакета программ PowerBroker Identity Services совместимости с сетевыми службами Microsoft — может выполнять роль контроллера домена[4][5].

Добавления в схему, поставляемые с Windows Server 2003 R2, включают атрибуты, которые достаточно тесно связаны с RFC 2307, чтобы использоваться в общем случае. Базовые реализации RFC 2307 — nss_ldap и pam_ldap, предложенные PADL.com, непосредственно поддерживают эти атрибуты. Стандартная схема для членства в группе соответствует RFC 2307bis (предлагаемому)[6]. Windows Server 2003 R2 включает Консоль управления Microsoft для создания и редактирования атрибутов.

Альтернативным вариантом является использование другой службы каталогов, например, 389 Directory Server (ранее — Fedora Directory Server, FDS), eB2Bcom ViewDS XML Enabled Directory[en] или Sun Java System Directory Server[en], выполняющих двухстороннюю синхронизацию с Active Directory, реализуя таким образом «отражённую» интеграцию, когда клиенты UNIX- и Linux-систем аутентифицируются на собственных серверах, а клиенты Windows — в Active Directory.

Active Directory автоматизируются с помощью Powershell[7].

Руководство по лучшим практикам Active Directory — Дирайт

Active Directory (AD) – это служба каталогов, представляет собой распределённую базу данных, в которой хранятся сведения об объектах в сети.

Active Directory является единой точкой аутентификации и авторизации пользователей и приложений в масштабах предприятия. AD необходима для централизованного управления всеми компьютерами в сети. AD хранит сведения об учетных записях пользователей (имена, пароли, контактные данные и т.д.) и позволяет другим уполномоченным пользователям в той же сети получить доступ к этим сведениям, а также проводить манипуляции с пользователями и данными сети.

Основная цель AD – облегчить работу системных администраторов в обширных сетях.

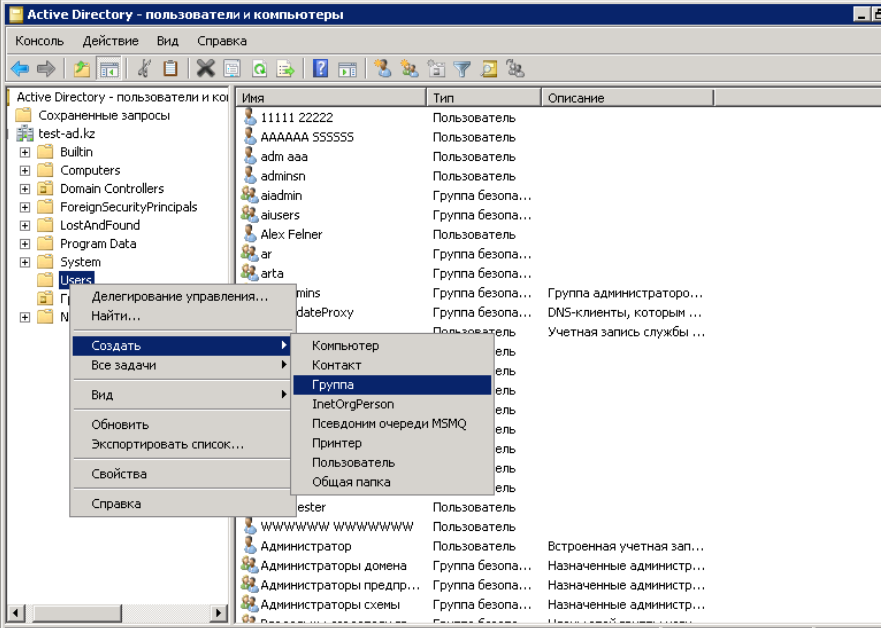

Группы безопасности, учетные записи пользователей и другие основы AD

Операционная система Windows используется на многих предприятих, соответственно ИТ-специалисты используют Active Directory (AD). Active Directory является неотъемлемой частью архитектуры сети предприятия, позволяя ИТ-специалистам лучше контролировать доступ и безопасность. AD — это централизованная стандартная система, позволяющая системным администраторам автоматически управлять своими доменами, учетными записями пользователей и устройствами (компьютерами, принтерами и т.д.) в сети.

AD имеет решающее значение для ряда функций — она может отвечать за хранение централизованных данных, управление связью между доменами и предоставление безопасных сертификатов. Самое главное — AD дает системным администраторам контроль над паролями и уровнями доступа в их сети для управления различными объектами в системе. В то же время Active Directory может помочь пользователям облегчить доступ к ресурсам в сети.

Структуры в Active Directory

Структуру важно понимать для эффективного администрирования Active Directory, так как правильные методы хранения и организации являются ключом к построению безопасной иерархии. Ниже приведены некоторые основные структурные аспекты управления Active Directory:

Ниже приведены некоторые основные структурные аспекты управления Active Directory:

- Домены. Домен AD — это совокупность объектов, таких как пользователи или устройства, которые совместно используют политики, и базы данных. Домены содержат идентифицирующую информацию об этих объектах и имеют DNS-имя. Групповая политика может применяться ко всему домену или подгруппам, называемым организационными единицами (OU).

- Деревья. Несколько доменов AD в одной группе называются деревьями. Они совместно используют конфигурацию сети, схему и глобальный каталог. Существует правило доверия с деревьями — когда новый домен присоединяется к дереву, ему сразу же доверяют другие домены в группе.

- Леса. Лес — это группа деревьев, которые совместно используют одну базу данных. Это вершина организационной иерархии в AD. Один лес должен быть использован для каждого отдела. Важно отметить, что администраторы пользователей в одном лесу не могут автоматически получать доступ к другому лесу.

Разница между группой безопасности и группой рассылки

AD состоит из двух основных групп — групп рассылки и групп безопасности.

Группы рассылки — создаются в первую очередь для распространения электронных писем. Они полезны для таких приложений, как Microsoft Exchange или Outlook, и, как правило, позволяют легко добавлять и удалять контакты из одного из этих списков. Нельзя использовать группу рассылки для фильтрации параметров групповой политики, группа не предназначена для работы с предоставлением доступа на ресурсы. По возможности, пользователей следует назначать в группы рассылки, а не в группы безопасности, поскольку членство в слишком большом количестве групп безопасности может привести к замедлению входа в систему.

Группы безопасности — позволяют ИТ-отделу управлять доступом к общим ресурсам, контролируя доступ пользователей и компьютеров. Группы безопасности можно использовать для назначения прав безопасности в сети AD. (Эти группы также можно использовать для рассылки электронной почты.) Каждой группе безопасности назначается набор прав пользователей, определяющих их возможности в лесу. Например, некоторые группы могут восстанавливать файлы, а другие нет.

(Эти группы также можно использовать для рассылки электронной почты.) Каждой группе безопасности назначается набор прав пользователей, определяющих их возможности в лесу. Например, некоторые группы могут восстанавливать файлы, а другие нет.

Эти группы обеспечивают ИТ-контроль над параметрами групповой политики, что означает, что разрешения могут быть изменены на нескольких компьютерах. Разрешения отличаются от прав — они применяются к общим ресурсам в домене. Некоторые группы могут иметь больше доступа, чем другие, когда дело доходит до общих ресурсов.

Что такое области действия групп AD?

«Область действия группы» — это термин, используемый для классификации уровней разрешений каждой группы безопасности.

Microsoft ввела три основных области действия для каждого типа групп в AD:

Универсальная: Используется в лесах из множества доменов. Участники из любого домена могут быть добавлены в универсальную группу безопасности. Эти группы часто используются для определения ролей и управления разрешениями в пределах одного и того же леса или доверенных лесов.

Глобальная: В группу добавляются только учетные записи из того же домена. Глобальные группы относятся главным образом к категоризации пользователей на основе бизнес-ролей. Пользователи часто разделяют аналогичные требования доступа к сети. Эта группа имеет возможность входить в другие глобальные и локальные группы и назначать разрешения для доступа к ресурсам в любом домене.

Локальная в домене: Может применяться везде в домене и часто используется для назначения разрешений на доступ к ресурсам. Стоит отметить, что эти разрешения можно назначать только в том домене, где была создана локальная группа домена нельзя использовать в других доменах. Локальные группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

Добавляя учетную запись пользователя в группу, вы устраняете административную нагрузку, связанную с обработкой доступа отдельных пользователей. Группы также могут стать членами других групп. Это называется вложенные группы.

Группы также могут стать членами других групп. Это называется вложенные группы.

Вложенные группы — это полезный способ управления AD на основе бизнес-ролей, функций и правил управления.

Рекомендации для вложенных групп Active Directory

Перед внедрением стратегий вложения обязательно следуйте рекомендациям по вложенным группам Active Directory. Это обеспечит сохранность ваших данных, повысит эффективность и избавит от путаницы.

- Будь в курсе: знание о наследовании разрешений, вероятно, является наиболее важной вещью, которую следует иметь в виду, когда речь идет о вложении групп. Вы можете вкладывать группы на основе иерархии родитель-потомок, поэтому если вы сделаете пользователей группы A членами группы B, пользователи в группе A будут иметь те же разрешения, что и группа B. Это может привести к проблемам, если пользователи в группе B иметь доступ к конфиденциальной информации, к которой пользователи группы А не должны иметь доступ.

- Знай свои имена: Соглашения об именах должны быть в центре внимания при создании групп. Они должны быть очевидны, ссылаясь на название отдела (отдел продаж, маркетинг, отдел кадров и т.д.) и уровень разрешения, которое они имеют. Когда придет время строить свои вложенные группы, скажите спасибо, что у вас есть эта практика.

- Держи локально: Помните, что локальные группы домена используются для управления разрешениями на ресурсы. При вложении групп добавьте учетные записи пользователей в глобальную группу, а затем добавьте эту глобальную группу в локальную группу домена. Глобальная группа будет иметь тот же уровень доступа к ресурсу, что и локальная группа домена.

- Отпусти: ИТ-специалисты не должны отвечать за управление группами. Менеджеры и директора различных отделов, которым принадлежит контент в определенной группе, могут быть уполномочены управлять тем, кто имеет доступ к этой группе.

Рекомендации по группам безопасности Active Directory

В дополнение к советам по управлению вложениями групп необходимо также учитывать множество вещей при управлении группами безопасности:

- Понять, кто и что: важно регулярно оценивать, какие сотрудники имеют доступ и разрешение на какие ресурсы.

Большинству сотрудников не нужен высокий уровень доступа к домену. Это то, что называется «правилом привилегий». Правило подчеркивает важность предоставления всем учетным записям пользователей абсолютного минимального уровня разрешений, необходимого для выполнения назначенных им задач. Речь идет не о том, чтобы не доверять своим сотрудникам, а об ограничении распространения потенциальных факторов риска. Вход в систему с привилегированной учетной записью означает, что пользователь может случайно распространить скрытый вирус по всему домену, поскольку у вируса будет административный доступ. Однако, если этот же пользователь использует непривилегированную учетную запись, ущерб будет носить только локальный характер. Соблюдайте принцип привилегий, и вы можете помочь предотвратить потенциальный ущерб.

Большинству сотрудников не нужен высокий уровень доступа к домену. Это то, что называется «правилом привилегий». Правило подчеркивает важность предоставления всем учетным записям пользователей абсолютного минимального уровня разрешений, необходимого для выполнения назначенных им задач. Речь идет не о том, чтобы не доверять своим сотрудникам, а об ограничении распространения потенциальных факторов риска. Вход в систему с привилегированной учетной записью означает, что пользователь может случайно распространить скрытый вирус по всему домену, поскольку у вируса будет административный доступ. Однако, если этот же пользователь использует непривилегированную учетную запись, ущерб будет носить только локальный характер. Соблюдайте принцип привилегий, и вы можете помочь предотвратить потенциальный ущерб. - Удалить умолчания: AD назначает разрешения и права по умолчанию для основных групп безопасности, таких как операторы учетных записей. Но эти настройки по умолчанию не должны придерживаться.

Важно взглянуть и убедиться, что они подходят для вашей компании. Если нет — настраивайте их. Это поможет вам защититься от злоумышленников, которые знакомы с настройками по умолчанию.

Важно взглянуть и убедиться, что они подходят для вашей компании. Если нет — настраивайте их. Это поможет вам защититься от злоумышленников, которые знакомы с настройками по умолчанию. - Практика патчинга: плохие новости? Есть много известных уязвимостей (дыр и слабостей) в вашем компьютерном программном обеспечении. Хорошие новости? Патчи могут их исправить.

- Патч — это набор изменений, предназначенных для исправления уязвимостей безопасности и повышения удобства использования и производительности. Потратьте время на изучение того, какие исправления подходят для приложений в вашей сети. Это поможет вам избежать угроз безопасности из-за того, что злоумышленники готовы атаковать эти уязвимости с помощью вредоносного кода.

Рекомендации Active Directory для учетных записей пользователей

С тысячами учетных записей пользователей легко справиться. Лучший способ избежать головной боли — быть активным. Если вы сможете предпринять шаги для обеспечения работоспособности Active Directory — риски нарушения безопасности значительно снизятся.

Если вы сможете предпринять шаги для обеспечения работоспособности Active Directory — риски нарушения безопасности значительно снизятся.

Несколько рекомендаций по управлению пользователями AD, о которых следует помнить:

- Веди учет: Регулярное удаление ненужных учетных записей пользователей из группы «Администраторы домена» имеет решающее значение. Зачем? Члены этой группы получают доступ к множеству устройств и серверов. Это делает их основной целью для злоумышленников, которые стали экспертами в взломе учетных данных пользователя. Держите количество пользователей в вашей группе администраторов домена на минимальном уровне, чтобы защититься от этой возможности.

- Следи за увольнениями: когда сотрудники уходят, то же самое следует делать и с их учетными записями. Заброшенные учетные записи оставляют бывшим сотрудникам возможность получить доступ к информации, которая по праву не принадлежит им. Они также являются мишенью для хакеров, которые охотятся на неактивные учетные записи в качестве простого способа входа в домен под прикрытием.

Проведите комплексную проверку и регулярно вычищайте заброшенные учетные записи. Вы не пожалеете об этом.

Проведите комплексную проверку и регулярно вычищайте заброшенные учетные записи. Вы не пожалеете об этом. - Активный мониторинг: важно иметь актуальную информацию о состоянии ваших лесов. Это гарантирует, что вы предупредите потенциальные проблемы, такие как перебои в обслуживании, и быстро обнаружите уведомления, такие как проблемы с синхронизацией и блокировки учетных записей пользователей. Попрактикуйтесь в отслеживании всплеска попыток ввода неверного пароля пользователя. Часто это сигнализирует о вторжении.

- Реализация политик паролей. Было бы замечательно, если бы AD был настроен так, чтобы пользователи периодически обновляли пароли. К сожалению, это не так, поэтому важно настроить процессы, которые требуют регулярного обновления пароля. Эта профилактическая мера того стоит.

Контрольный список советов и лучших практик Active Directory

Мы собрали рекомендации по группам безопасности Active Directory, рекомендации по учетным записям пользователей Active Directory и рекомендации по вложенным группам Active Directory, но есть также несколько советов и приемов для управления Active Directory в целом.

- Всегда должен быть план «Б»: делаете все возможное, чтобы обеспечить принятие всех мер безопасности, но что произойдет, если ваша AD будет взломана? Разработайте план аварийного восстановления, чтобы вы могли быстро принять меры в эти кризисные моменты. Также разумно регулярно делать резервные копии ваших конфигураций AD.

- Автоматизация: автоматизированные рабочие процессы AD могут сэкономить ваше время. Избавьтесь от трудоемких задач, автоматизировав такие действия, как регистрация и управление запросами. Автоматизация особенно полезна, когда речь идет о принятии профилактических мер по обслуживанию. Стандартизация и оптимизация позволяет минимизировать количество ошибок, которые могут произойти в результате человеческого фактора.

- Удаленная поддержка: реальность такова, что многие устройства и серверы, которые вы обслуживаете, могут быть распределены по зданиям и даже городам. Настройте системы удаленного управления, позволяющие устранять технические проблемы, такие как заблокированные учетные записи пользователей или ошибки репликации, не покидая рабочего места.

Это сделает вас и вашу команду более эффективными.

Это сделает вас и вашу команду более эффективными. - Будь в курсе: важно держать руку на пульсе вашей сети. Для этого необходимы инструменты мониторинга Active Directory. Они дают вам полное представление о ваших лесах, помогают следить за угрозами безопасности и легко устранять технические неполадки. Сделайте еще один шаг в мониторинге и создайте пользовательские пороги оповещений, которые предлагают уведомления в режиме реального времени, когда что-то не так. Чем раньше вы сможете обнаружить проблему, особенно те, которые могут поставить под угрозу всю вашу безопасность, тем лучше.

Выбор лучших инструментов для безопасности Active Directory

Трудно идти в ногу со всеми лучшими практиками Active Directory. К счастью, вам не нужно идти в одиночку. Существует множество программ, платформ и сервисов, которые помогут вам ориентироваться в этой сложной среде.

Вот несколько наиболее распространенных:

- Анализаторы разрешений: Этот инструмент помогает быстро и легко определить, какие права и группы доступа кому-то назначены.

Просто введите имя пользователя, и программное обеспечение предоставит иерархическое представление действующих разрешений и прав доступа, что позволит вам быстро определить, как каждый пользователь получил свои права.

Просто введите имя пользователя, и программное обеспечение предоставит иерархическое представление действующих разрешений и прав доступа, что позволит вам быстро определить, как каждый пользователь получил свои права. - Менеджеры прав доступа: Внедрение менеджера прав доступа может помочь вам управлять разрешениями пользователей, удостовериться что доступ в нужных руках и предоставить вам возможность отслеживать общую активность вашей AD. Эти инструменты также оснащены интуитивно понятными панелями оценки рисков и настраиваемыми отчетами, что позволяет легко продемонстрировать соответствие нормативным требованиям.

- Платформы мониторинга: программное обеспечение для управления серверами и приложениями позволяет быстро и легко получить снимок общего состояния вашего каталога, а также предоставляет способы углубленного изучения контроллеров домена. Вы можете использовать эти платформы для создания пользовательских порогов оповещений и определения того, что является нормальным для вашего сервера, что позволяет избежать невосприимчивости к оповещениям.

Они помогают быть на шаг впереди и принимать превентивные меры.

Они помогают быть на шаг впереди и принимать превентивные меры. - ПО для удаленного управления: данное ПО разработано, чтобы помочь вам решить проблемы быстро и из любой точки мира. С помощью удаленного доступа вы можете получить контроль над компьютерами, когда пользователь вошел в систему, что дает вам возможность взглянуть на проблемы, с которыми они сталкиваются. Это дает вам лучшее представление о проблеме.

- Менеджеры автоматизации: эти инструменты довольно просты и часто включают в себя интерфейс интерактивных сценариев для создания повторяющихся процессов. У вас есть много задач, которые нужно выполнять на регулярной основе? Менеджер автоматизации позволит вам свернуть эти задачи в «политику», а затем настроить расписание для этой политики.

Какие атаки может предотвратить Active Directory?

Как видите, Active Directory — это центральный инструмент для управления рядом функций безопасности бизнеса. Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

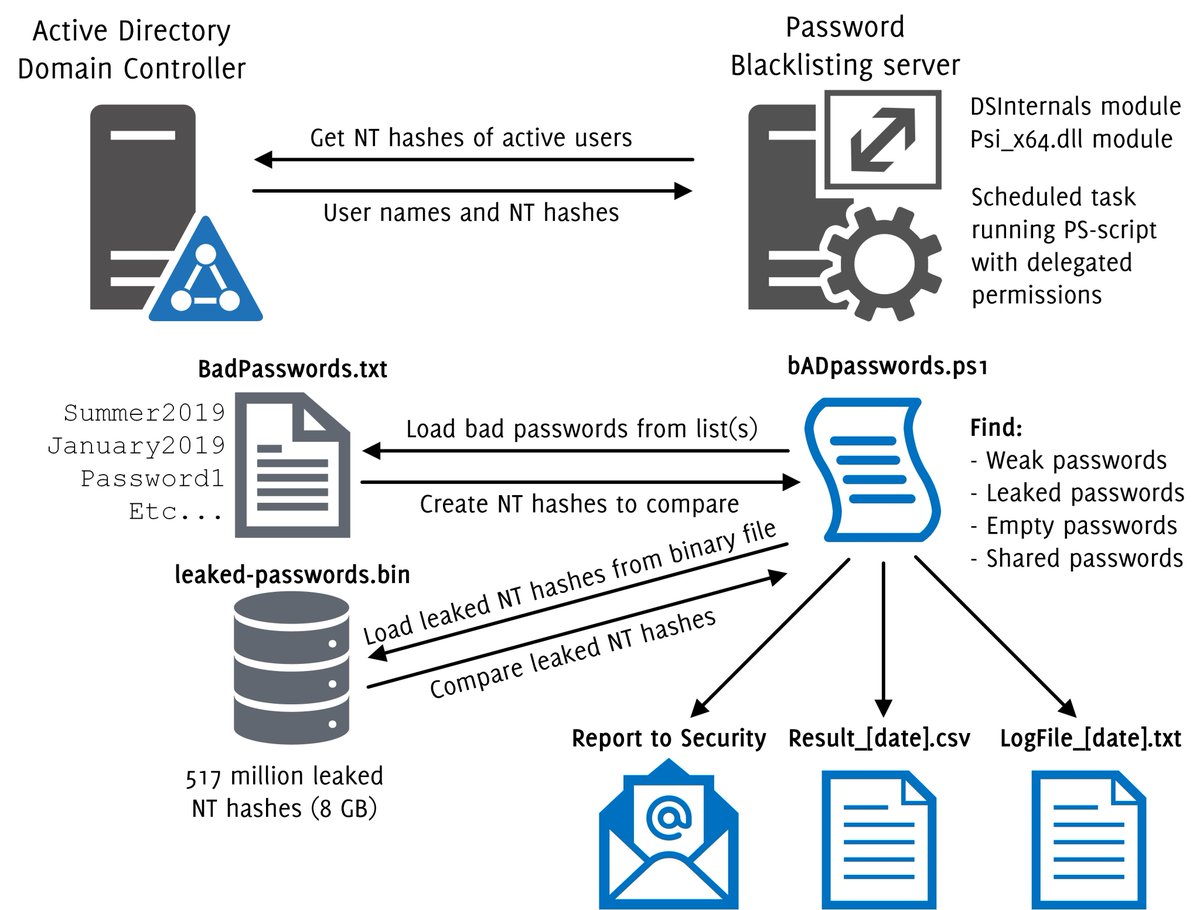

- Атака передачи хэша: эта атака существует уже более десяти лет. Несмотря на то, что данный тип один из самых известных, ему все же удалось нанести значительный ущерб. Используя атаку передачи хэша, злоумышленник извлекает хэшированные (более короткие значения фиксированной длины) учетные данные пользователя, чтобы перейти на удаленный сервер. Проще говоря, если злоумышленник добьется успеха с помощью тактики передачи хэша, в вашем процессе аутентификации есть слабость.

- Brute-force: простая, но эффективная атака методом «грубой силы», включает в себя перебор случайных имен пользователей и паролей в быстрой последовательности, чтобы получить доступ к вашей системе. Каковы шансы хакера на успех с помощью этого метода? Больше, чем ты думаешь. Злоумышленники, практикующие грубую силу, используют усовершенствованное программирование для создания триллионов комбинаций за считанные секунды.

Будущее за Active Directory

Поскольку Active Directory является центральным ИТ-инструментом для управления контролем доступа и безопасностью, то независимо от того, идет ли речь о ИТ-безопасности или нет, вы можете повысить свою эффективность, а в большинстве случаев, добиться и того и другого. Внедрение лучших практик Active Directory является неотъемлемой частью любой ИТ-стратегии. Начиная с платформ мониторинга и заканчивая программным обеспечением для удаленного доступа, существуют десятки инструментов, которые помогут вам в этом процессе. Выберите то, что вам нужно для оптимизации рабочего процесса, обеспечения безопасности и, в конечном итоге, улучшения как ИТ-операций, так и взаимодействия с пользователем.

Понравилась статья? Поделись!

Что такое Active Directory (Актив Директори)? Коротко о структуре и архитектуре хранилища Active Directory объектов в сети

В статье кратко представлена информация о структуре и архитектуре Active Directory, терминология и основные компоненты.

Термины

В таблице приведена терминология Active Directory.

| Сервер | Компьютер, выполняющий определённые роли в домене |

| Контроллер домена | Сервер, хранящий каталог и обслуживающий запросы пользователей к каталогу. Помимо хранения данных контроллер домена может выступать в качестве одной из FSMO-ролей |

| Домен | Минимальная структурная единица организации Active Directory (может состоять из пользователей, компьютеров, принтеров, прочих общих ресурсов) |

| Дерево доменов | Иерархическая система доменов, имеющая единый корень (корневой домен) |

| Лес доменов | Множество деревьев доменов, находящихся в различных формах доверительных отношений |

Что такое AD?

Системные администраторы используют технологию Active Directory в Windows Server для хранения и организации объектов в сети в иерархическую защищенную логическую структуру, например пользователей, компьютеров или других физических ресурсов.

Лес и домен составляют основу логической структуры. Домены могут быть структурированы в лесу, чтобы обеспечить независимость данных и сервисов (но не изоляцию) и оптимизацию репликации. Разделение логических и физических структур улучшает управляемость системы и снижает административные затраты, потому что на логическую структуру не влияют изменения в физическом устройстве. Логическая структура позволяет контролировать доступ к данным, т.е. вы можете использовать логическую структуру для контроля доступа к различным блокам данных.

Данные, хранящиеся в Active Directory, могут поступать из разных источников. С большим количеством различных источников данных и множеством различных типов данных Active Directory должен использовать некоторый стандартизованный механизм хранения, чтобы поддерживать целостность хранящейся информации.

В Active Directory объекты используют каталоги для хранения информации, все объекты определены в схеме. Определения объектов содержат информацию, такую как тип данных и синтаксис, которую каталог использует, чтобы гарантировать достоверность хранения.Никакие данные не могут быть сохранены в каталоге, пока они не определены в схеме. Схема по умолчанию содержит все определения и описания объектов, которые необходимы для корректной работы Active Directory.

Когда вы имеете доступ к каталогу через логическую структуру, состоящую из таких элементов, как домены и леса, сам каталог реализуется через физическую структуру, состоящую из базы данных, которая хранится на всех контроллерах домена в лесу.

Хранилище Active Directory обрабатывает весь доступ к БД. Хранилище данных состоит из служб и физических файлов, которые управляют правами доступа, процессами чтения и записи данных внутри базы данных на жестком диске каждого контроллера.

Структура и архитектура хранилища Active Directory

Структура и архитектура хранилища Active Directory состоит из четырех частей:

Домены и леса

Леса, домены и организационные единицы (OU) составляют основные элементы логической структуры Active Directory. Лес определяет единый каталог и представляет границу безопасности. Леса содержат домены.

DNS

DNS обеспечивает разрешение имен в иерархической архитектуре, которую может использовать Active Directory.

Схема (Schema)

Схема содержит определения объектов, которые используются для создания объектов, хранящихся в каталоге.

Хранилище данных (Data Store)

Хранилище данных — это часть каталога, который управляет хранением и извлечением данных на каждом контроллере домена.

Более подробная информация находится на сайте разработчика Microsoft.

P. S. Другие инструкции:

Поделиться в соцсетях:Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Структура хранилища Active Directory191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Структура хранилища Active Directory 600 autoActive Directory — что это такое простыми словами

Active Directory (AD) — простыми словами, это технология управления компьютерами и устройствами в сети.

Active Directory состоит из нескольких служб для операционной системы Windows Server. Все они разработаны в компании Microsoft и предлагаются в виде готового продукта контроля разрешений и доступов к сетевым ресурсам.

Для чего нужен продукт Active Directory

Набор служб позволяет создавать домены и управлять ими, контролировать все объекты и пользователей в сети. С помощью групповых политик из одной точки устанавливаются параметры доступов и разрешений на остальных компьютерах и устройствах. Предназначение Active Directory простая — упростить выполнение задач системному администратору в ёмких сетевых структурах.

Какие службы есть в Active Directory и что это такое?

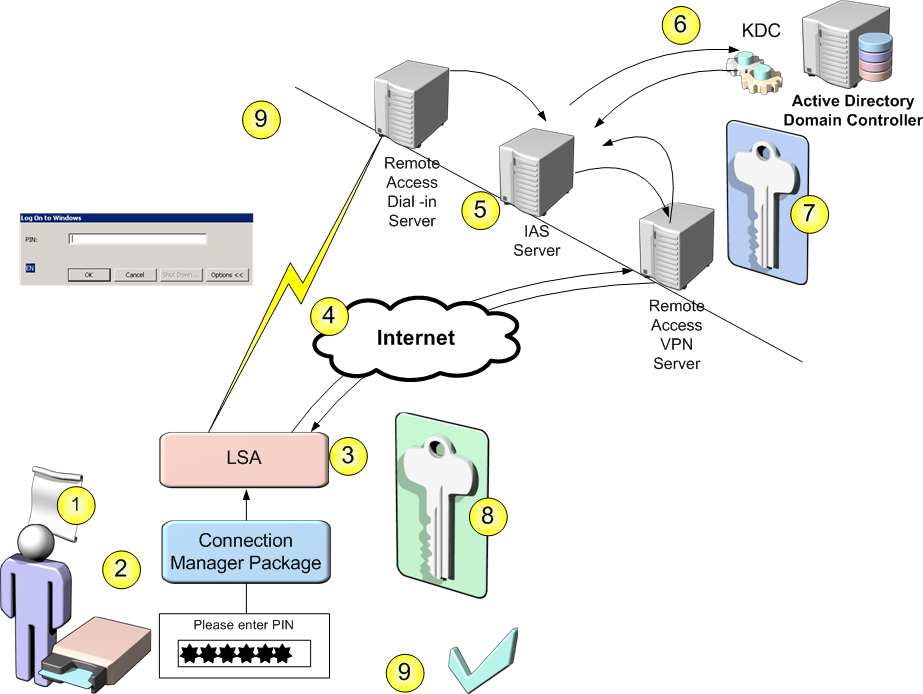

В Microsoft создано несколько встроенных сервисов, которые обычно попадают под общее определение «Доменные службы Active Directory» или «AD DS».

-

Доменные службы (AD DS)

Управляют связью между пользователями и доменами, включая процесс аутентификации и поиска.

-

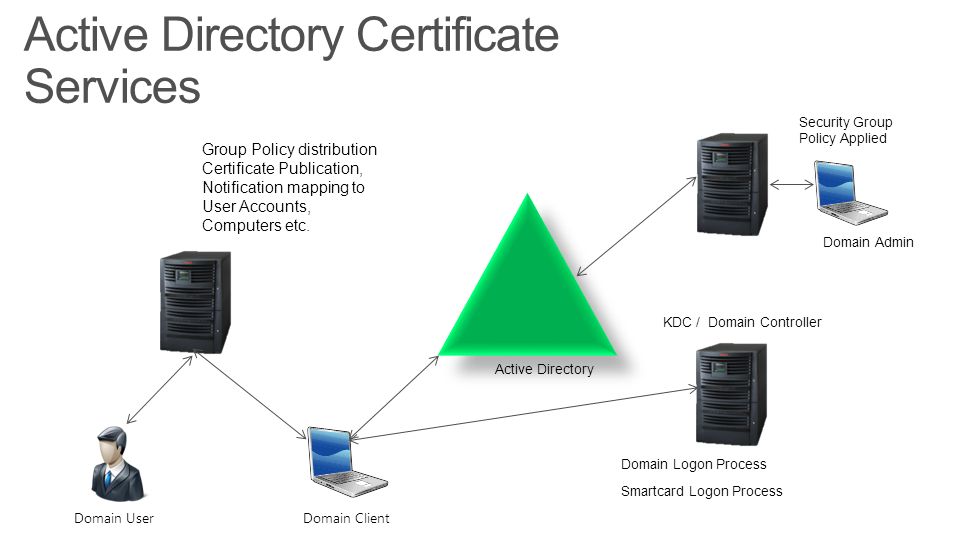

Службы сертификации (AD CS)

Обеспечивают создание, распределение и управление сертификатами безопасности.

-

Службы облегчённого доступа к каталогам (AD LDS)

Упрощают доступ к файловой системе приложениям с использованием открытого протокола LDAP.

-

Службы федерации каталогов (AD FS)

Открывают единую систему входа (SSO) с проверкой подлинности пользователя в нескольких веб-приложениях в рамках сеанса.

-

Службы управления правами (AD RMS)

Гарантируют защиту информационной составляющей от несанкционированного использования и копирования в цифровом виде.

Роль доменных служб Active Directory в составе Windows Server — это управление клиентскими системами. В обычной версии Windows функций администрирования AD DS нет, но есть совместимость с самой технологией Active Directory. Простыми словами, любой компьютер на базе Windows Professional и выше может подключиться к рабочей группе. Пользователь лишь должен ввести корректные учётные данные при входе.

Важно! Семейство операционных систем Windows Home не предназначено для работы в корпоративной сети и не поддерживает полноценную работу с AD

Компания ZEL-УслугиОбратитесь в компанию ИТ-аутсорсинга для дальнейшей экспертной поддержки и консультации по этой теме и любым другим техническим вопросам.

Обзор доменных служб Active Directory

- Чтение занимает 2 мин

В этой статье

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Каталог — это иерархическая структура, в которой хранятся сведения об объектах в сети.A directory is a hierarchical structure that stores information about objects on the network. Служба каталогов, например домен Active Directory Services (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным сетевым пользователям и администраторам.A directory service, such as Active Directory Domain Services (AD DS), provides the methods for storing directory data and making this data available to network users and administrators. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, Номера телефонов и т. д., а также позволяет другим полномочным пользователям в той же сети получить доступ к этим сведениям.For example, AD DS stores information about user accounts, such as names, passwords, phone numbers, and so on, and enables other authorized users on the same network to access this information.

Active Directory хранит сведения об объектах в сети и предоставляет эту информацию администраторам и пользователям, которые могут легко найти и использовать ее.Active Directory stores information about objects on the network and makes this information easy for administrators and users to find and use. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации сведений в каталоге.Active Directory uses a structured data store as the basis for a logical, hierarchical organization of directory information.

Это хранилище данных, также называемое каталогом, содержит сведения об Active Directoryных объектах.This data store, also known as the directory, contains information about Active Directory objects. Обычно эти объекты включают в себя общие ресурсы, такие как серверы, тома, принтеры, учетные записи пользователей и компьютеров сети.These objects typically include shared resources such as servers, volumes, printers, and the network user and computer accounts. Дополнительные сведения о Active Directory хранилище данных см. в разделе хранилище данных каталога.For more information about the Active Directory data store, see Directory data store.

Безопасность интегрирована с Active Directory путем проверки подлинности входа и управления доступом к объектам в каталоге.Security is integrated with Active Directory through logon authentication and access control to objects in the directory. С одним сетевым входом администраторы могут управлять данными каталога и Организацией по всей сети, а полномочные пользователи сети могут получать доступ к ресурсам в любой точке сети.With a single network logon, administrators can manage directory data and organization throughout their network, and authorized network users can access resources anywhere on the network. Администрирование на основе политики облегчает управление даже очень сложной сетью.Policy-based administration eases the management of even the most complex network. Дополнительные сведения о Active Directory безопасности см. в разделе Общие сведения о безопасности.For more information about Active Directory security, see Security overview.

Active Directory также включает:Active Directory also includes:

Набор правил, схема, определяющая классы объектов и атрибутов, содержащихся в каталоге, ограничения и ограничения для экземпляров этих объектов и формат их имен.A set of rules, the schema, that defines the classes of objects and attributes contained in the directory, the constraints and limits on instances of these objects, and the format of their names. Дополнительные сведения о схеме см. в разделе Schema.For more information about the schema, see Schema.

Глобальный каталог , содержащий сведения о каждом объекте в каталоге.A global catalog that contains information about every object in the directory. Это позволяет пользователям и администраторам находить данные каталога независимо от того, какой домен в каталоге действительно содержит данные.This allows users and administrators to find directory information regardless of which domain in the directory actually contains the data. Дополнительные сведения о глобальном каталоге см. в статье роль глобального каталога.For more information about the global catalog, see The role of the global catalog.

Механизм запросов и индексов, чтобы объекты и их свойства могли быть опубликованы и найдены сетевыми пользователями или приложениями.A query and index mechanism, so that objects and their properties can be published and found by network users or applications. Дополнительные сведения о запросах к каталогу см. в разделе Поиск сведений о каталоге.For more information about querying the directory, see Finding directory information.

Служба репликации , которая распределяет данные каталога по сети.A replication service that distributes directory data across a network. Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех данных каталога для своего домена.All domain controllers in a domain participate in replication and contain a complete copy of all directory information for their domain. Любые изменения данных каталога реплицируются в домене на все контроллеры домена.Any change to directory data is replicated to all domain controllers in the domain. Дополнительные сведения о репликации Active Directory см. в разделе Общие сведения о репликации.For more information about Active Directory replication, see Replication overview.

Основные сведения о Active DirectoryUnderstanding Active Directory

В этом разделе приводятся ссылки на основные понятия Active Directory:This section provides links to core Active Directory concepts:

Подробный список концепций Active Directory см. в разделе Общие сведения о Active Directory.For a detailed list of Active Directory concepts, see Understanding Active Directory.

«AD» ИЛИ «ADD»? В ЧЕМ РАЗНИЦА?

В английском языке большое количество слов, которые схожи по написанию, поэтому иногда бывает трудно определиться с выбором.

Скорее всего, и вы сталкивались с этой проблемой. Например, слова «AD» и «ADD» совпадают по звучанию, в написании единственным отличием является удвоенная буква «D» у оного из них, поэтому есть риск сделать ошибку в тексте.

Итак, давайте посмотрим на значения обоих слов и правила их употребления в английских текстах. Начнем с «AD».

Форма «AD» представляет собой аббревиатуру (сокращенный вариант) слова «ADVERTISEMENT» (рекламное объявление). Например,

Did you see the new political ad that they are running? – Вы видели их новую политическую рекламу, которую они печатают?

Следует отметить, что форма «AD» характерно для разговорной речи. И еще пример:

The school took out a full-page ad in the local paper. – Школа опубликовала объявление на целую страницу в местной газете.

И немного истории. Первое употребление формы «AD» (advertisement) относится к 1841, и с тех пор она получила широкое распространение в устной и письменной речи. Но напомним еще раз – форма «AD» употребляется только в неофициальном дискурсе. В официальном стиле необходимо использовать только полную форму – ADVERTISEMENT.

Например,

How much is a full-page advertisement in your magazine? – Какова стоимость однополосного объявления в вашем журнале?

А теперь очередь «ADD».

Начнем с того, что «ADD» — глагол. «ADD» означает «добавлять», «прибавлять», «суммировать», «увеличивать численно».

Например,

When adding odd numbers, the result will always be even. – При сложении нечетных чисел, в сумме всегда получается четное число.

«ADD» также имеет значение не численного, а самого факта добавления. Например,

I will certainly add this to her list of mistakes. — Я непременно добавлю эту ошибку в список ее ошибок.

«ADD» часто используется как фразовый глагол – «ADD UP» и «ADD UP TO». Например,

After looking over the bill, the numbers didn’t quite add up. – Внимательное изучение счета привело к тому, что цифры никак не хотели сходиться.

All of the repairs added up to a pretty large repair bill. – В результате всех ремонтных работ мы получили довольно приличный счет.

Есть несколько способов запомнить разницу между «AD» и «ADD», чтобы никогда не делать ошибку в употреблении этих слов.

- Если вы собираетесь написать слово «AD», помните, что его полная форма «ADVERTISEMENT». Это существительное, в нем пишется одна буква «d».

- Точно также, если вы запомните, что «ADD» (две буквы «d») это глагол, значение которого «добавлять», «прибавлять», то напишите вы слово правильно.

Если вы запомнили два простых совета, то тогда, как говорят англичане, «you will be home free» (проблем у вас не будет)!

12345Проголосовало 1 чел.

Что означают AD, BC, BCE и CE? — Удивительная библейская хронология с всемирной историей

Значение нашей эры — Anno Domini или Год нашего Господа, относящийся к году рождения Христа. Значение г. до н.э. — г. до Р. CE — недавний термин. Он относится к нашей эры и используется вместо даты н.э., даты совпадают, то есть 2009 год нашей эры — это 2009 год нашей эры. г. до н.э. означает г. до нашей эры . Например, 400 г. до н.э. — это 400 г. до н.э.

[Продолжение статьи после сообщения авторов]

Когда мы начали использовать AD и BC? Почему?

С тех пор, как человек начал отслеживать время, использовалось много разных календарей. Большинство из них начинается с какого-то эпохального события или человека. Использование букв до н.э. и н.э. для нумерации календарных лет было изобретено Дионисием Эксигуусом в 525 году нашей эры. Его целью было определить правильную дату Пасхи под руководством Папы Иоанна I.

г.До этого времени один метод определения Пасхи основывался на 532-летнем календарном цикле, восходящем к александрийской эпохе.Были использованы и другие методы, которые привели к путанице. Дионисию попросили определить метод вычисления Пасхи, который затем будет использоваться всей церковью. Дионисий не хотел увековечивать имя Александра Великого гонителя. Он решил начать свой 532-летний цикл с 753 лет после основания Рима.

Сегодня, основываясь на исторических свидетельствах, касающихся Ирода, и астрономических данных, полученных при изучении затмений и звездных новых звезд, большинство историков считают, что Христос родился на несколько лет раньше.Дионисий назвал годы, относящиеся к его циклу: BC, что означает «До Рождества Христова», который начинается с года 1, и AD, что означает Anno Domini, год нашего Господа, относящийся к году рождения Христа. Это также год 1. Нет никакого года 0. Вот почему пуристы настаивают на том, что 21 век начался 1 января 2001 года. Например, первый год начался в 1 году нашей эры и закончился в начале 2 года нашей эры. Итак, первый год 21 века начинается в 2001 году нашей эры и заканчивается в начале 2002 года нашей эры. Системе датировки, разработанной Дионисием, потребовалось около 400 лет, чтобы получить широкое распространение.В сочетании с системой юлианского календаря , которая определяет начало месяцев и лет, это продолжалось до 1582 года нашей эры. Число каждого года основано на системе счисления Дионисия.

«Сегодня, основываясь на исторических свидетельствах, касающихся Ирода, и астрономических данных, полученных при изучении затмений и звездных новых звезд, большинство историков считают, что Христос родился на несколько лет раньше».Для получения дополнительной информации о том, как он распространялся, прочтите нашу статью «Что мы использовали до нашей эры и нашей эры». Необходимость введения григорианского календаря возникла потому, что год не равен 365 дням.Он длится 365 с четвертью дня. Каждые четыре года 1 марта отодвигалось на один день, пока спустя столетия вместо ранней весны 1 марта не стало началом зимы. Что-то должно было быть сделано. григорианский календарь был введен в католических частях Европы в 1582 году нашей эры папой года Григорием XIII (в то время религиозным лидером римско-католической веры). Это было усовершенствованием юлианского календаря, чтобы средняя продолжительность календарного года лучше соответствовала сезонам.

А вот правило, которое сведет вас с ума. Правила, месяцы и дни григорианского календаря такие же, как и в юлианском календаре, за исключением правил високосного года. В григорианском календаре год является високосным, если номер года делится на 4 без остатка. Однако столетние годы подчиняются другому правилу. Число должно делиться как на 100, так и на 400, чтобы год был високосным; в противном случае это не високосный год. Например, 1600 и 2000 — високосные, а 1700, 1800 и 1900 — нет.

«Юридический кодекс Соединенных Штатов не определяет официальный национальный календарь. Использование григорианского календаря в Соединенных Штатах является результатом Парламентского акта Соединенного Королевства от 1751 года, который определил использование григорианского календаря в Англия и ее колонии. Однако его принятие в Соединенном Королевстве и других странах было чревато неразберихой, противоречиями и даже насилием. Оно также оказало более глубокое культурное влияние, нарушив традиционные фестивали и календарные обычаи.»( Зайдельманн, П. Кеннет, Пояснительное приложение, Военно-морская обсерватория США. Морской альманах, стр. 578 )

Широкое распространение григорианского календаря и использование во всем мире до н.э. и н.э. произошло благодаря практике колонизации Европы. И экономическое давление мировой экономики во главе с Европой и США. Это постепенно меняется, поскольку все больше и больше академических писателей предпочитают использовать CE, а не AD.

Статьи по теме:

Что мы использовали до нашей эры и

г.| AD | Реклама Бизнес »Общий бизнес — и многое другое… | Оцените: | |||

| AD | Active Directory Интернет — и многое другое … | Оценить : | |||

| AD | And Do …. Вычислительная техника »Текстовые сообщения | Оцените: | |||

| AD | Разработка приложений Computing» Программное обеспечение | Оцените: | |||

| AD | Весь день Бизнес »Профессия и должности | Оценить: | |||

| AD | Арт-директор Бизнес »Профессия и должности | 9 0066 Оцените: | |||

| AD | Помощник директора Бизнес »Профессия и должности — и многое другое… | Оцените: | |||

| AD | Болезнь Альцгеймера Медицина »Физиология и многое другое … | Оцените: | |||

| AD | Заместитель директора Правительственный »Военный | Оцените: | |||

| AD | Действующий долг Правительственный» Военный | Оцените: | |||

| AD | После смерти Медицина »Физиология — и многое другое… | Оцените: | |||

| AD | Дефицит внимания Медицина »Физиология | Оценить: | |||

| AD | Антидемпинговый Правительство »Правительство США | Оцените: | |||

| AD | ADenovirus Медицинское» Физиология | Оцените: | |||

| AD | Ассоциированная степень Академические и естественные науки »Ученые степени | Оцените: | |||

| AD | Высушенный воздух Разное »Продукты питания и питание 9005 9 | Оцените: | |||

| AD | Противовоздушная оборона Правительство »Военное дело | Оцените: | |||

| AD | Совокупный спрос Бизнес »Общий бизнес | Оцените: | |||

| AD | Anno Domini Международный» Латинский — и многое другое… | Оцените: | |||

| AD | Auris Dexter (Правое ухо) Медицина »Физиология | Оценить: | |||

| AD | Бронетанковая дивизия Правительство »Военное дело | Оцените: | |||

| AD | Помощник заместителя Бизнес» Профессия и должности | Оцените: | |||

| AD | Средняя разница Академические и естественные науки »Математика | Оценить: | |||

| AD | Разрешенные вычеты Правительствоa l »Правительство США | Оцените: | |||

| AD | ADVO, Inc. Бизнес »Символы NYSE | Оцените: |

ad — Wiktionary

Английский [править]

Произношение [править]

Этимология 1 [править]

Вырезка из рекламы .

Существительное [править]

объявление ( множественное число объявление )

- реклама.

- Я разместил оба объявления в газете в соответствии с инструкциями.

Синонимы [править]

Производные термины [править]

Переводы [править]

краткая форма объявления — Смотрите также переводы на рекламаЭтимология 2 [править]

От сокращения слова преимущество .

Существительное [править]

объявление ( множественное число объявление )

- (теннис) преимущество

- (обсуждение) преимущество

- объявления и disads

Этимология 3 [править]

От латинского до («к, на»).

Предлог [править]

объявление

- к, к

Связанные термины [править]

Анаграммы [править]

Азербайджанский [править]

Этимология [править]

Из прототюркских * āt . [1] Сопоставить с древнетюркским [необходим шрифт] (at, «имя»).

Произношение [править]

Существительное [править]

ad ( определенный винительный падеж adı , множественное число adlar )

- имя, имя

- (грамматика) существительное

- Синоним: isim

Cклонение [править]

Производные термины [править]

Ссылки [править]

Произношение [править]

Существительное [править]

объявление

- огонь

Ссылки [править]

Этимология 1 [править]

От древнескандинавского по , от протогерманского * по .

Произношение [править]

Предлог [править]

объявление

- по

- at

Этимология 2 [править]

Произношение [править]

Interjection [править]

объявление

- ew, bleah

Синонимы [править]

Венгерский [править]

Альтернативные формы [править]

Этимология [править]

Протоуральский * ëmta- [1] или прото-финно-угорский * amta- . [2] [3] Когнаты включают финское antaa и эстонское andma .

Произношение [править]

Глагол [править]

объявление

- (переходный) отдать (кому-то -нак / -нек )

- Синонимы: átad, odaad, ajándékoz, nyújt, átnyújt

Adok Sándor nak egy könyvet. — Я даю Шандору книгу.

- (переходный) бросить, организовать, провести, дать (вечеринка / праздник / ужин, особенно в честь кого-то)

- Синонимы: rendez, szervez, tart, csap

Vacsorát adtak a győztes tiszteleté re . — Они провели обеда в честь победителя .

- 1854 , Мор Йокай, Египетский мадьяр набоб , [1] глава 19; перевод Р. Нисбета Бейна (глава 11): [2]

- Könnyű a férjnek azt mondani, én holnap vagy egy hónap múlva nagy ünnepélyt adok , hivatalos leszzkökrák, isketalos leszkök krik сохасем латтам. A többi az asszony gondja.

- Для нас, людей, достаточно легко сказать: «Я устрою большой званый обед завтра или через месяц; и я приглашаю на него всю деревню.Я приглашаю не только тех, кого знаю, но и тех, кого никогда не видел ». но думать об этом должны наши женщины.

- Könnyű a férjnek azt mondani, én holnap vagy egy hónap múlva nagy ünnepélyt adok , hivatalos leszzkökrák, isketalos leszkök krik сохасем латтам. A többi az asszony gondja.

Конъюгация [править]

Производные термины [править]

г. н.э. и

г. до н.э.Иногда вы видите, что годы написаны как

2000 г. н.э.

550 до н.э.

Что они означают?

| г. н.э. ПОСЛЕ рождения Иисуса | г.|

| г. до н.э. — ДО рождения Иисуса | г.

нашей эры происходит от латинского Anno Domini , что означает «В год Господа нашего»

г. до н.э. происходит от г. до н.э.

г.лет до и после

Итак, 550 г. до н.э. означает 550 лет до рождения Иисуса

г.и 2000 год нашей эры почти означает 2000 лет после рождения Иисуса…

… кроме того, что AD начинается с 1, а не с 0

Итак, 2 год нашей эры — это фактически 1 год после рождения Иисуса.

И

2000 год нашей эры — это фактически 1999 год после рождения Иисуса.

Но мы действительно не знаем, КОГДА родился Иисус!

Некоторые историки полагают, что настоящее рождение Иисуса произошло 4 годами ранее (4 г. до н.э.), но, как полагают, это произошло именно в 1 г. н.э.

Монах по имени Дионисий Экзигус рассчитал, что его нынешний год равен 525 году нашей эры И если вы продолжите отсчет лет, вы получите номер текущего года. |

Итак, г. н.э. — это теперь просто «Число Года» (каждый Новый год мы добавляем 1), и это лишь приблизительно равно тому, сколько лет назад родился Иисус Христос.

«2000 г. н.э.» или «2000 г. н.э.»

Следует ли писать «AD» до или после числа?

Раньше это было обычным делом (по стандарту ставили «AD» перед годом и «BC» после), но теперь многие люди ставят «AD» после номера года. Так что решать вам!

Что такое CE и BCE?

Это недавние термины, которые означают то же, что и AD и BC:

CE означает «Наша эра» и совпадает с AD

Пример: 2018 CE — это 2018 AD

до н.э. означает «до нашей эры» и совпадает с до н.э.

Пример: 500 г. до н.э. — это 500 г. до н.э.

г.Другие календари

Есть других способов сказать, какой сейчас год!

Например, у мусульман есть даты, относящиеся к эмиграции Мухаммеда из Мекки в Медину, которые называются хиджра , и поэтому они используют даты хиджры .

В 2020 году нашей эры около 1441 года хиджры, но годы начинаются в разные дни, а годы хиджры короче!

Active Directory: что это такое? Почему это важно?

HostPilot

Вы могли слышать, как люди говорят об Active Directory ™. Иногда они называют это «AD». Active Directory — это программное обеспечение Microsoft®, которое организует и обеспечивает доступ к информации в каталоге операционной системы.Это связь между «объектами» и «ценностями». Звучит довольно технически, но это можно упростить так:

Думайте об Active Directory как о приложении «контактов» на мобильном устройстве. Само приложение «Контакты» будет вашим Active Directory. Ваши индивидуальные контакты будут «объектами», а адрес, электронная почта и телефонная информация для каждого контакта будут «значениями» в вашей Active Directory. «Объекты» не ограничиваются только людьми и пользователями. Он также может содержать «групповые объекты», такие как компьютеры, принтеры и так далее.

Почему Active Directory так важна?

Active Directory помогает вам организовать пользователей, компьютеры и многое другое в вашей компании. Ваш ИТ-администратор использует AD для организации полной иерархии вашей компании: какие компьютеры к какой сети принадлежат, как выглядит ваше изображение в профиле или какие пользователи имеют доступ к хранилищу.

Active Directory довольно популярен. Фактически, 95% компаний из списка Fortune 1000 используют его. Скорее всего, ваша компания тоже его использует. Если да, то вам повезло, потому что вы можете воспользоваться программным обеспечением UserPilot от Intermedia.(Это бесплатно!)

UserPilot интегрируется с Active Directory, чтобы упростить вход пользователей и управление учетными записями

UserPilot синхронизирует вашу Active Directory с приложениями Intermedia. По сути, UserPilot упрощает управление учетными записями и логинами пользователей за счет синхронизации таких «значений», как ваша должность, номер телефона, отдел и пароль, с вашими службами Intermedia. Таким образом, вы можете получить доступ к своему рабочему компьютеру и всем вашим службам Intermedia с помощью всего одного логина и пароля.

UserPilot даже позволяет администраторам автоматически добавлять новых пользователей в Active Directory, делая настройку нового найма быстрой и простой.

Посетите нашу базу знаний, чтобы узнать больше о том, как UserPilot интегрируется с Active Directory. Если у вас остались вопросы, позвоните нам по телефону 800-379-7729.

Microsoft и Active Directory являются зарегистрированными товарными знаками или товарными знаками Microsoft Corporation в США и / или других странах

В чем разница между AD, BC, BCE и CE в определении исторических дат?

С одной стороны, действительно нет разницы между системами AD / BC и BCE / CE, когда дело касается исторических дат.23 год нашей эры точно такой же, как и 23 год нашей эры, а 4004 год до нашей эры — это также 4004 год до нашей эры. Ссылки на исторические даты в рамках любой классификации не должны создавать путаницы в сознании исследователя. Основные исторические даты, такие как 1492 г., 1776 г. или 1941 г., по-прежнему будут отображаться как 1492 г., 1776 г. и 1941 г.

Дата с этикеткой AD также может быть правильно маркирована CE.Метод определения исторических дат от нашей эры / до нашей эры восходит к католическим историкам, работавшим в раннем средневековье. Определение исторических дат до этого момента часто было сложной задачей, поскольку разные историки работали по разным календарям. Римский историк использовал бы римскую нотацию AUD, в которой нулевой год был в значительной степени символическим основанием Рима. Преобразовать исторические даты в стандартный григорианский календарь было бы непросто.Религиозным историкам было больше смысла использовать рождение Иисуса Христа в качестве центрального пункта.

Стоунхендж, по оценкам, был построен между 3000 и 2000 годами до нашей эры или до нашей эры.Термин BC является сокращением от «До Христа».«Исторические даты до Рождества Христова становятся меньше по мере приближения к теоретическому, но несуществующему нулевому году. Исторические даты после рождения Христа классифицируются как н.э., сокращенно от латинской фразы Anno Domini , или« в год наш Господь ». Вопреки распространенному мнению, AD не означает« После смерти ». BC / AD Система определения исторических дат использовалась постоянно, по крайней мере, с самого раннего периода Средневековья.

Система датирования до нашей эры и н.э. основана на рождении и жизни Иисуса Христа.Спустя несколько столетий после того, как стало популярным определение исторических дат, среди ученых, историков и некоторых религиозных лидеров возникло новое движение. Время, наступившее после Рождества Христова, в некоторых кругах теперь именовалось «Эрой пошлости». Значение слова вульгарный на самом деле означало «обычное» в то время, а не противное или непристойное.В конце концов, многие регионы западного мира приняли менее ориентированный на Христа термин «наша эра». Исторические даты, происходящие до 1 года нашей эры, будут считаться BCE, сокращенно от «До нашей эры».

Относительно новое упоминание исторических дат до н.э. / н.э. нашло свою долю сторонников и критиков.Критики рассматривают новую систему как попытку устранить религиозное значение, присущее системе BC / AD. Метод присвоения исторических дат BCE / CE также не может исправить отсутствие в системе BC / AD практического нулевого года. Современные ученые полагают, что настоящее рождение Христа произойдет примерно с 7 по 4 год до нашей эры, что делает фактический год 1 года нашей эры относительно бессмысленным исторически.

Сторонники метода определения исторических дат до н.э. / н.э. говорят, что удаление христианских ссылок работает как мост между различными религиями и культурами.Система BC / AD, похоже, поддерживает Иисуса Христа как высшую мировую религиозную фигуру, что можно рассматривать как неуважение к другим религиям и структурам убеждений. Хотя рождение Христа по-прежнему используется в качестве ориентира в системе BCE / CE, христианское влияние не так очевидно.

Некоторые утверждали, что религиозное значение метода до н.э. / н.э. уже в значительной степени забыто, поэтому необходимость изменений не так очевидна.Использование BCE / CE все еще довольно ограничено, хотя некоторые эксперты считают, что он становится доминирующим средством определения исторических дат в течение одного или двух столетий.

Буквы BC означают «до Христа» или до рождения Иисуса Христа, а до нашей эры — до нашей эры.

Большинству сотрудников не нужен высокий уровень доступа к домену. Это то, что называется «правилом привилегий». Правило подчеркивает важность предоставления всем учетным записям пользователей абсолютного минимального уровня разрешений, необходимого для выполнения назначенных им задач. Речь идет не о том, чтобы не доверять своим сотрудникам, а об ограничении распространения потенциальных факторов риска. Вход в систему с привилегированной учетной записью означает, что пользователь может случайно распространить скрытый вирус по всему домену, поскольку у вируса будет административный доступ. Однако, если этот же пользователь использует непривилегированную учетную запись, ущерб будет носить только локальный характер. Соблюдайте принцип привилегий, и вы можете помочь предотвратить потенциальный ущерб.

Большинству сотрудников не нужен высокий уровень доступа к домену. Это то, что называется «правилом привилегий». Правило подчеркивает важность предоставления всем учетным записям пользователей абсолютного минимального уровня разрешений, необходимого для выполнения назначенных им задач. Речь идет не о том, чтобы не доверять своим сотрудникам, а об ограничении распространения потенциальных факторов риска. Вход в систему с привилегированной учетной записью означает, что пользователь может случайно распространить скрытый вирус по всему домену, поскольку у вируса будет административный доступ. Однако, если этот же пользователь использует непривилегированную учетную запись, ущерб будет носить только локальный характер. Соблюдайте принцип привилегий, и вы можете помочь предотвратить потенциальный ущерб. Важно взглянуть и убедиться, что они подходят для вашей компании. Если нет — настраивайте их. Это поможет вам защититься от злоумышленников, которые знакомы с настройками по умолчанию.

Важно взглянуть и убедиться, что они подходят для вашей компании. Если нет — настраивайте их. Это поможет вам защититься от злоумышленников, которые знакомы с настройками по умолчанию. Проведите комплексную проверку и регулярно вычищайте заброшенные учетные записи. Вы не пожалеете об этом.

Проведите комплексную проверку и регулярно вычищайте заброшенные учетные записи. Вы не пожалеете об этом. Это сделает вас и вашу команду более эффективными.

Это сделает вас и вашу команду более эффективными. Просто введите имя пользователя, и программное обеспечение предоставит иерархическое представление действующих разрешений и прав доступа, что позволит вам быстро определить, как каждый пользователь получил свои права.

Просто введите имя пользователя, и программное обеспечение предоставит иерархическое представление действующих разрешений и прав доступа, что позволит вам быстро определить, как каждый пользователь получил свои права. Они помогают быть на шаг впереди и принимать превентивные меры.

Они помогают быть на шаг впереди и принимать превентивные меры.